Intégration pour les utilisateurs finaux – avec un jeton matériel programmable YubiKey (HOTP)

Les YubiKeys sont des jetons programmables, alimentés par Yubico, qui peuvent être configurés pour utiliser des mots de passe à usage unique basés sur HMAC (HOTP) pour l'authentification multifacteur.

HOTP est une alternative aux mots de passe à usage unique basés sur le temps (TOTP). Notez que les solutions TOTP les plus utilisées sont des applications d'authentification (par exemple Google Authenticator) ou des jetons programmables (par exemple, Token2).

UserLock configure les YubiKey de manière efficace uniquement du côté serveur, évitant ainsi toute configuration client.

Pour s'authentifier avec YubiKey, les utilisateurs tapent simplement sur leur clé de sécurité. Cette touche tactile YubiKey entre automatiquement un code d'authentification prédéterminé; évitant ainsi la possibilité pour l'utilisateur final d'entrer un code invalide.

Étant donné que les utilisateurs finaux peuvent déjà utiliser YubiKey à d'autres fins (authentification Web, utilisation personnelle, etc.), l'ajout de la fonctionnalité MFA nécessite la configuration d'un emplacement disponible pour l'appareil.

Une pression brève ou prolongée de 3 secondes sur l'appareil déterminera lequel des deux emplacements programmables sera activé. Dans de tels cas, l'utilisateur connaît déjà les fonctionnalités opérationnelles de l'appareil YubiKey.

Une vidéo présentant YubiKey et UserLock est disponible ici.

Pour plus de détails et de références sur les YubiKey, consultez la section «À propos des YubiKey» à la fin de ce document.

Prérequis

Les utilisateurs doivent employer une YubiKey avec prise en charge HOTP telle que la YubiKey 5 NFC ou toute clé de la série Yubikey 5. Cet appareil doit être branché lors de la connexion.

Pour s'inscrire à la MFA avec YubiKey, les utilisateurs devront se connecter directement (et non via RDP) à un ordinateur pour que l'agent Desktop UserLock détecte la clé YubiKey (sauf si la redirection USB est prise en charge, auquel cas il est possible de configurer votre YubiKey à distance). Les connexions suivantes permettront les connexions RDP avec la clé YubiKey branchée sur l'ordinateur client.

Pour activer l'authentification à deux facteurs avec UserLock et YubiKey

Une fois MFA est activé pour un compte d'utilisateur (configurez la fréquence MFA dont vous avez besoin), cet utilisateur peut avoir besoin d'aide pour se connecter pour la première fois avec UserLock et YubiKey:

-

L'utilisateur branche la clé YubiKey sur l'ordinateur (ne vous connectez pas via RDP pour cette première connexion comme expliqué dans la section "Conditions requises").

-

L'utilisateur se connecte.

-

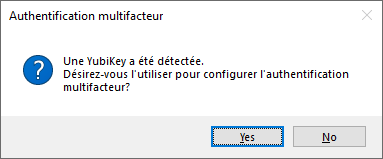

L'agent de bureau UserLock détecte automatiquement qu'une clé YubiKey est connectée et demande donc à l'utilisateur s'il s'agit de la méthode préférée pour configurer l'authentification multifacteur (sinon la boîte de dialogue TOTP s'affichera):

-

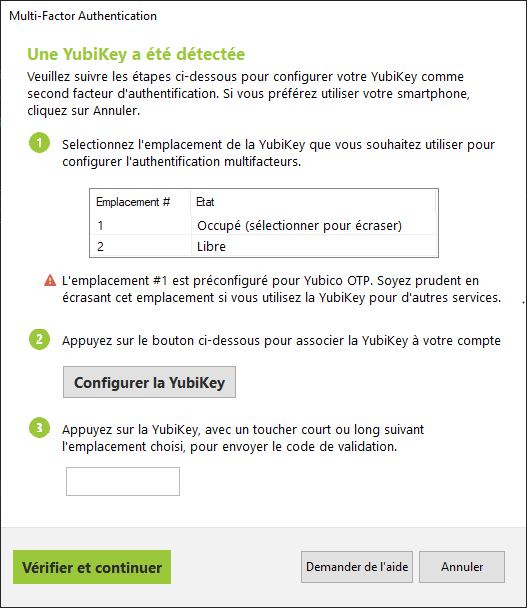

Si l'utilisateur choisit "Oui", une boîte de dialogue apparaît, indiquant les emplacements YubiKey disponibles. Choisissez l'emplacement, puis cliquez sur "Configurer la YubiKey":

-

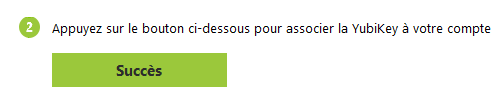

Ensuite, l'agent Desktop UserLock programme la clé YubiKey à l'aide du code MFA (sans l'afficher), puis met à jour le bouton Link Yubikey pour confirmer que l'opération a réussi:

-

Le curseur apparaît dans la zone d'édition du code d'authentification et l'utilisateur peut toucher la clé YubiKey en fonction de l'emplacement sélectionné: En règle générale, une courte pression active l'emplacement 1 ou une longue pression active l'emplacement 2.

En conséquence, la zone d'édition affichera le code à 6 chiffres associé et fermera automatiquement la boîte de dialogue indiquant que l'opération de vérification a réussi.

Connexions suivantes avec l'authentification à deux facteurs, UserLock et YubiKey

Après une connexion initiale dans laquelle la configuration YubiKey est incluse, les connexions suivantes où la MFA est demandé se produiront comme suit:

-

L'utilisateur branche la clé YubiKey sur l'ordinateur (l'ordinateur client si vous utilisez RDP).

-

L'utilisateur se connecte.

-

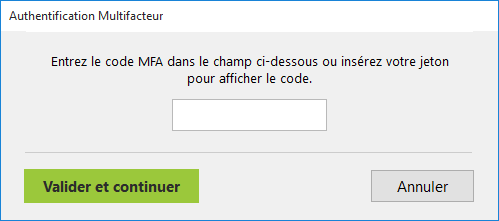

L'agent de bureau UserLock demande le code d'authentification:

-

L'utilisateur touche le bouton YubiKey en fonction de l'emplacement choisi: En règle générale, une courte pression active l'emplacement 1 ou une longue pression active l'emplacement 2.

La zone d'édition affichera le code à 6 chiffres associé. Pour se connecter, l'utilisateur clique sur "Vérifier et continuer".

Avancé

YubiKey et RDP

Comme expliqué dans la section «Prérequis», pour s'inscrire au MFA avec YubiKey, les utilisateurs devront se connecter directement (et non via RDP) à un ordinateur pour que l'agent Desktop UserLock détecte la YubiKey (sauf si la redirection USB est prise en charge, auquel cas il est possible de configurer votre YubiKey à distance). Les connexions suivantes permettront des connexions RDP avec la YubiKey branchée sur le port USB de l'ordinateur client.

Cas d'utilisation: que faire si ma clé YubiKey est perdue, oubliée...

La fonction facultative Demander de l'aide de UserLock MFA (désactivée par défaut) est conçue pour alerter les administrateurs UserLock dans de tels cas: les actions incluent la réinitialisation de la clé MFA, la désactivation temporaire de la MFA, l'assistance à l’activation de la clé YubiKey...

Cas d'utilisation: que faire si j'ai utilisé TOTP avant et maintenant j'utilise HOTP YubiKey?

Pour ces utilisateurs, réinitialisez la clé MFA, puis configurez YubiKey comme expliqué dans la section «Pour activer l'authentification à deux facteurs avec UserLock et YubiKey».

TOTP et / ou HOTP

Le choix entre TOTP et HOTP dépend de plusieurs arguments. Par exemple, HOTP est un choix préféré si le serveur UserLock est installé sur une machine virtuelle sur laquelle l'horloge n'est pas synchronisée aussi souvent que TOTP MFA l'exige (si votre machine virtuelle est installée dans le cadre d'une plateforme Hyper-V, il y a un risque de problèmes de synchronisation de l'heure).

Limitations

La configuration de YubiKey n'est pas possible avec une session RDP

Impossible de configurer YubiKey avec une session RDP, connectez-vous physiquement à un ordinateur.

L'utilisation avec des machines virtuelles peut être limitée

Il est possible de monter des YubiKey dans des machines virtuelles Virtual Box: l'utilisation de YubiKey sur de telles machines est possible à la fois pour la configuration et l'authentification. Cependant, il existe des problèmes lorsque vous essayez de les configurer avec des machines virtuelles Hyper-V, bien que l'authentification soit possible.

Risque de désynchronisation HOTP en cas de nombre élevé de connexions hors réseau

S'il y a un nombre élevé de connexions hors réseau, le compteur HOTP du jeton peut être désynchronisé par rapport à celui côté serveur UserLock. Si tel est le cas, le code MFA ne sera pas accepté. Par défaut, un décalage de 6 codes entre les 2 compteurs est autorisé, vous pouvez modifier ce nombre via le paramètre avancé "MaxHotpCodeCount".

À propos de YubiKey

Les YubiKey sont des jetons programmables alimentés par Yubico.

Premiers pas avec votre YubiKey

La YubiKey prend en charge plusieurs protocoles et propose des options d'authentification étendues telles que l'authentification à deux facteurs (2FA) sans mot de passe forte et une authentification à plusieurs facteurs forte (MFA), et permet également le cryptage. Il supporte également la connexion à l'ordinateur Windows / Mac.

Les YubiKey protègent les employés de Google depuis 2009. Voir l'étude de cas sur le site Web de Yubico (video).