L’utilisation des applications mobiles dans le cadre de la MFA (également connues sous le nom de logiciels d’authentification) est la méthode la plus simple et la plus économique pour assurer une authentification très sécurisée. Il existe cependant des situations dans lesquelles il n’est pas possible d’utiliser des applications mobile : par exemple, lorsqu’un utilisateur refuse d’utiliser son téléphone portable/son téléphone fixe pour s’identifier. Il existe d’autre scénarii possibles, en ce qui concerne les politiques internes, les lois ou les facteurs environnementaux. On pourrait prendre l’exemple d’une usine où l’utilisation des téléphones portables est interdite afin de minimiser les risques d’explosion, etc.

IS Decisions s’est allié à Token2, afin de fournir des dispositifs hardware qui peuvent servir de deuxième facteur dans le cadre de la solution d’authentification sécurisée UserLock.

Token2 et Jetons hardware de MFA

Token2 Sarl est une entreprise suisse spécialisée dans les produits d’authentification multi-facteurs. Token2 faisait auparavant partie d’un projet de recherche sur l’authentification multi-facteurs dirigé par l’Université de Genève, qui a donné naissance à une start-up en 2013. TOKEN2 fait partie des fournisseurs de jetons hardware de diverses organismes, comme Microsoft, RedHat, le gouvernement des Etats-Unis, les cantons de Genève, Valais et Vaud, de nombreuses universités européennes et américaines, etc

Token2 propose deux types de jetons d’authentification différents, qui peuvent être utilisés dans le cadre d’une infrastructure UserLock, afin de protéger vos utilisateurs.

Jetons TOTP programmables

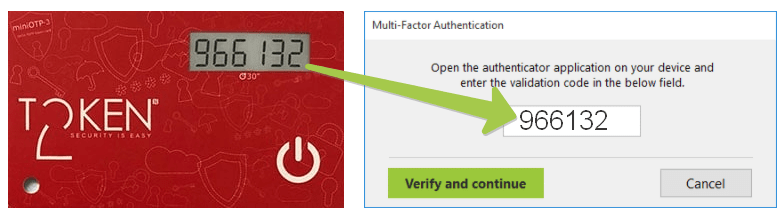

Les jetons TOTP programmables Token2 se déclinent en différents modèles et sous différents supports, mais reposent tous sur le même principe : ils servent de remplacement en cas de défaillance des applications logicielles d’authentification, et peuvent être déployés de la même manière que ces logiciels.

Lorsque l’assistant de MFA UserLock vous demande de scanner un QR Code à l’aide d’une application mobile, il est possible de remplacer facilement cette option par un jeton TOTP : le QR Code doit être scanné à l’aide d’une des applications de jeton de Token2 (Encodeur NFC, pour les jetons programmables NFC, ou un Outil de Configuration USB pour les jetons programmables USB). La connexion de l’utilisateur ne requiert aucune action ultérieure : le jeton sert de générateur d’OTP hors-ligne entièrement autonome.

Lire le document

Comment utiliser des jetons TOTP programmables Token2 avec la MFA UserLock

Clés USB de Sécurité

Depuis sa version 11, UserLock prend nativement en charge les Clés de Sécurité Token2 T2F2 (uniquement les clés de deuxième génération : ALU/AZ et NFC) en utilisant la fonctionnalité HOTP de ces clés. Bien que le concept soit similaire à celui des jetons TOTP, les procédures de fourniture et de connexion sont différentes.

Tout d’abord, aucun dispositif ou aucune application supplémentaire n’est nécessaire lorsque vous utilisez les Clés USB de Sécurité : la fourniture est appliquée nativement par l’agent UserLock.

Qui plus est, aucune information sensible n’est transmise à l’utilisateur, contrairement à la fourniture des QR Codes avec TOTP, qui contiennent les informations secrètes nécessaires pour générer les codes OTP. Avec le système de fourniture HOTP, les informations secrètes sont directement intégrées au dispositif, sans qu’il n’y ai besoin de les transférer ailleurs. L’expérience utilisateur est également optimisée, à la fois en ce qui concerne la fourniture et la connexion.

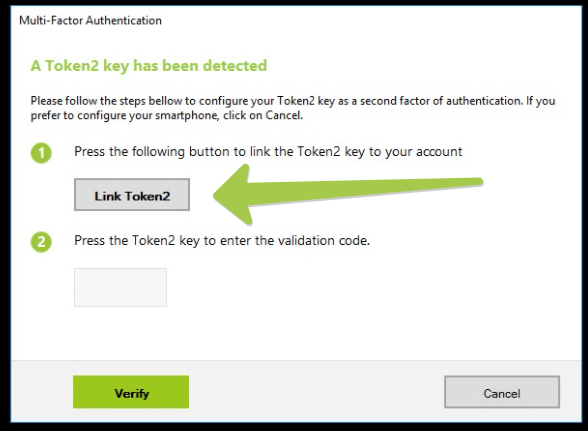

Pendant le processus de connexion par MFA, si une clé Token2 compatible est détectée, le système affichera un bouton « Lien Token2 » qui vous permettra de démarrer le processus.

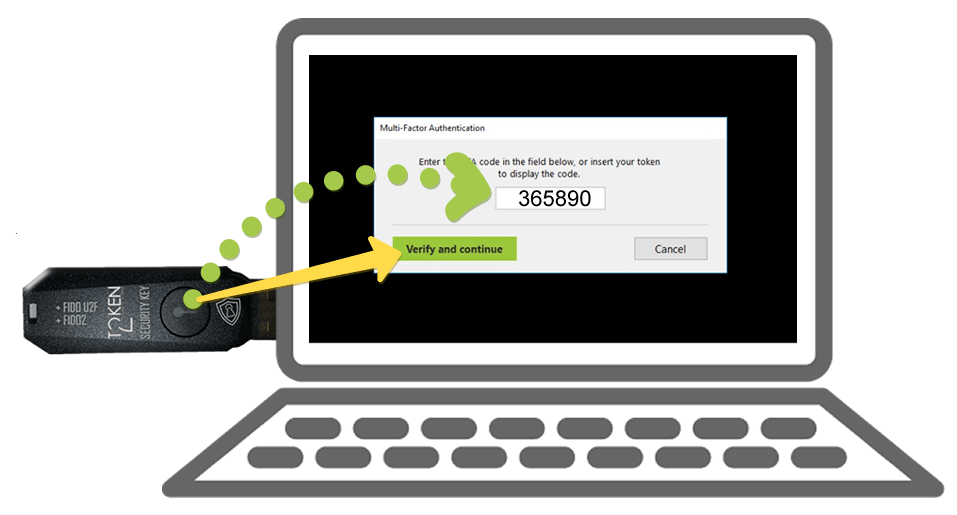

Il est encore plus simple de se connecter avec une Clé USB de Sécurité Token2. Lorsque la MFA vous demande de saisir votre OTP, cliquez sur le bouton situé sur la clé USB pour vous connecter. Cette action déclenche le remplissage du champ OTP et votre demande de connexion est automatiquement soumise, les clés étant configurées pour envoyer, par défaut, la commande « Entrer » en même temps que les chiffres de l’OTP.

Lire le document

Comment utiliser les Clés USB de Sécurité Token2 avec la MFA UserLock