Définir une alerte sur le répertoire audité

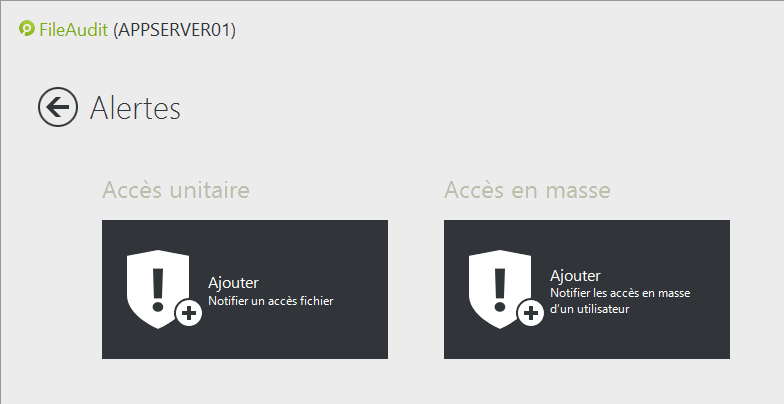

Des alertes E-mail peuvent être automatiquement et immédiatement déclenchées lorsque des événements d’accès spécifiques sont détectés. Deux types d'alertes sont disponibles : les alertes sur des accès unitaires ou les alertes sur des accès en masse :

- L'alerte 'Accès unitaire' permet de notifier un accès fichier correspondant aux critères de déclenchement qui seront configurés.

- L'alerte 'Accès en masse' ajoute un critère supplémentaire à ceux disponibles dans l'alerte 'Accès unitaire' : la fréquence à laquelle l'événement est détecté pour un même utilisateur. Cette alerte se déclenche lorsque le seuil configuré est franchi.

L’alerte unitaire

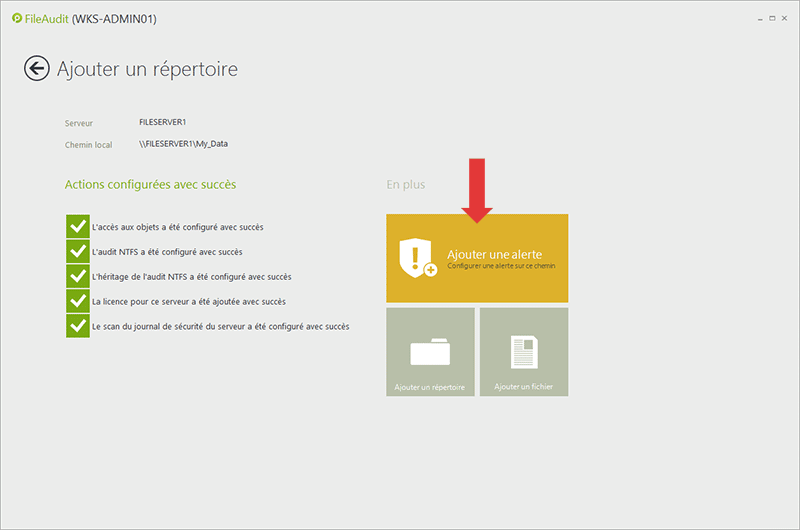

-

Une fois l’audit NTFS configuré sur le répertoire, vous pouvez définir directement une alerte unitaire depuis la fenêtre de résultat. Cliquez sur ‘Ajouter une alerte’.

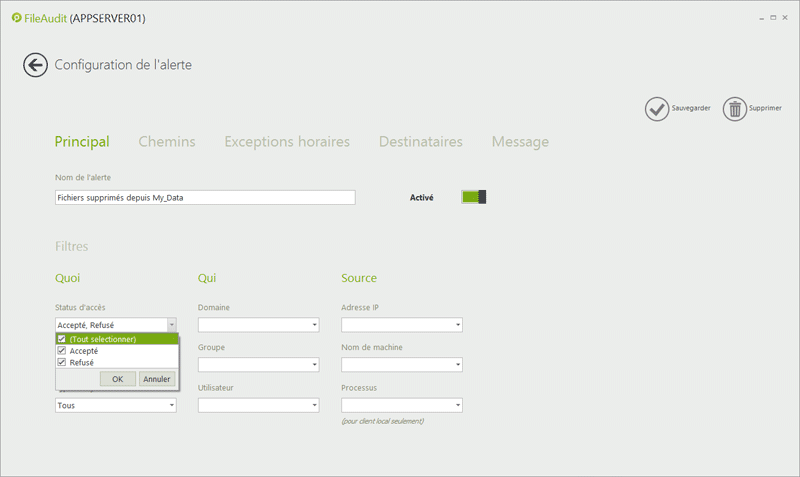

FileAudit bascule alors automatiquement sur la création d’une alerte pour ce répertoire. Dans l’exemple suivant, nous allons définir une alerte qui se déclenchera pour toutes les suppressions effectuées avec succès dans le répertoire ‘My_Data’.

-

Le premier onglet ‘Principal’ permet de définir les critères qui déclencheront l’alerte e-mail. FileAudit peut envoyer une alerte lorsqu’un accès a été autorisé ou refusé. Dans notre exemple, nous choisirons de recevoir cette alerte pour toute tentative de suppression. Sélectionnez ‘Accepté’ et ‘Refusé’ comme ’Statut ‘.

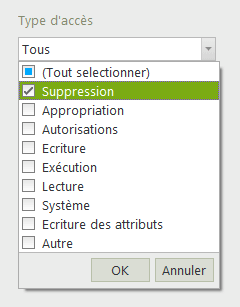

-

Sélectionnez ensuite ‘Suppression’ comme ‘Type d’accès’. Notez qu’un événement est généré pour chaque tentative d’accès. Si un utilisateur essaie de supprimer un fichier d’un chemin audité sans les droits suffisants, vous serez alerté d’une tentative de suppression avec un accès ‘Refusé’.

Les paramètres suivants permettent de préciser le nom d’un ‘Domaine’, ‘Utilisateur’ et/ou ‘Source’ comme critères de déclenchement. Les champs ‘Domaine’, ‘Utilisateur’ et ‘Source’ doivent être laissés vides si vous souhaitez que l’alerte soit envoyée quel que soit le domaine, l’utilisateur ou la source qui généreront l’événement.Remarque: Le champ 'Source' vous permet de spécifier le nom d'un fichier exécutable pour afficher tous les événements d'accès générés par celui-ci au niveau local ou l'adresse IP d'une machine pour afficher tous les événements d'accès effectués à partir de celle-ci à travers le réseau.

-

Enfin, l’interrupteur disponible sur l’onglet ‘Principal’ active ou désactive l’alerte

-

L’onglet ‘Chemins’ est déjà pré-rempli puisque nous avons créé cette alerte juste après avoir configuré les paramètres d’audit de celui-ci. Cette alerte sera donc déclenchée si un fichier est supprimé depuis le répertoire ‘My_Data’.

-

Nous allons maintenant définir un destinataire. Cliquez sur l’onglet ‘Destinataires’.

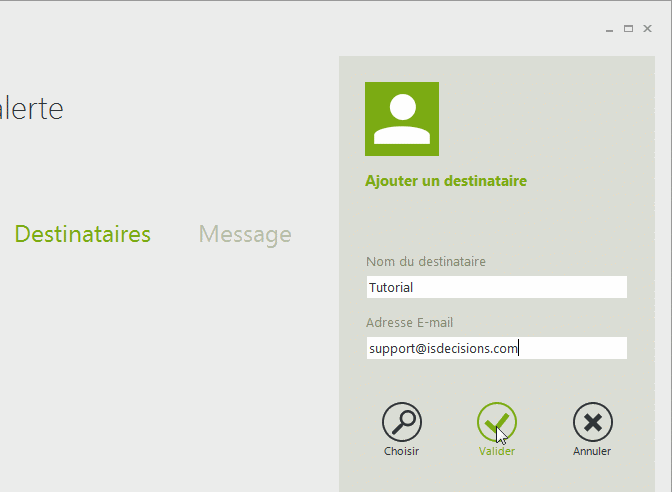

Cliquez sur ‘Ajouter un destinataire’. Un formulaire s’ouvre alors à droite de la console. Saisissez un nom et une adresse e-mail pour le destinataire désiré. Cliquez sur ’Valider’ pour ajouter ce contact à votre liste de destinataires. Vous pouvez reproduire cette action afin d’ajouter plusieurs destinataires si nécessaire.

Remarque: Tous les destinataires définis dans une alerte ou un rapport planifié sont enregistrés en tant que paramètres globaux de FileAudit. Ceci vous permet de sélectionner ultérieurement le(s) destinataire(s) depuis une liste de contacts sauvegardés -

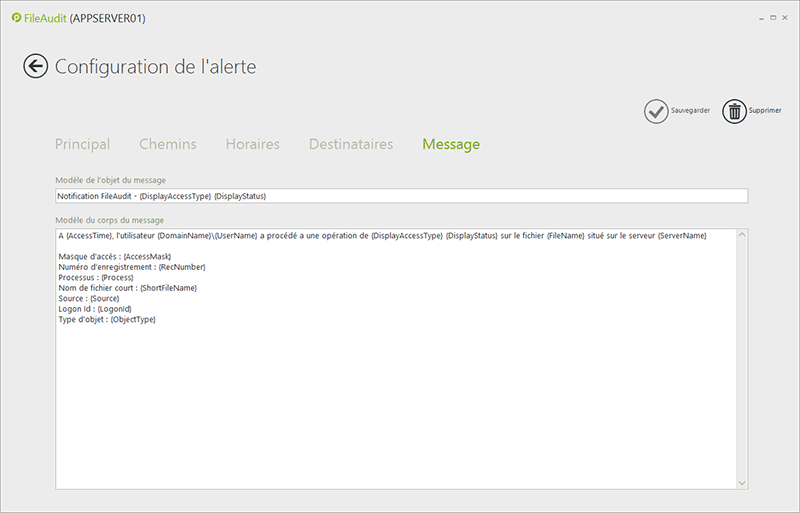

Le message contenu dans l’alerte e-mail peut être personnalisé dans l’onglet ‘Message e-mail’. Les variables dynamiques sont indiquées entre accolades { }. Vous trouverez l’ensemble des variables dynamiques disponibles ainsi que leur définition dans le fichier d’aide..

-

La définition des paramètres de l’alerte est maintenant terminée. Cliquez sur ‘Sauvegarder’ pour valider l’alerte

-

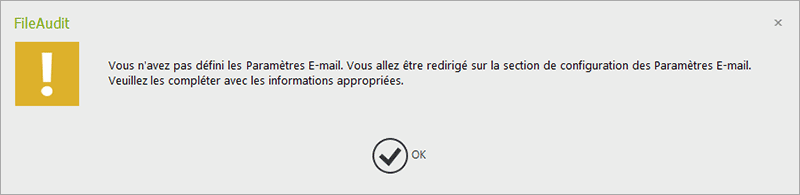

Lorsque vous ajoutez une alerte, comme lorsque vous créez un rapport planifié, FileAudit vérifie que les paramètres nécessaires pour l’envoi par e-mail soient configurés. Jusqu’à maintenant, nous n’avons pas effectué cette opération. Un message nous informe donc qu’il est nécessaire d’y remédier.

-

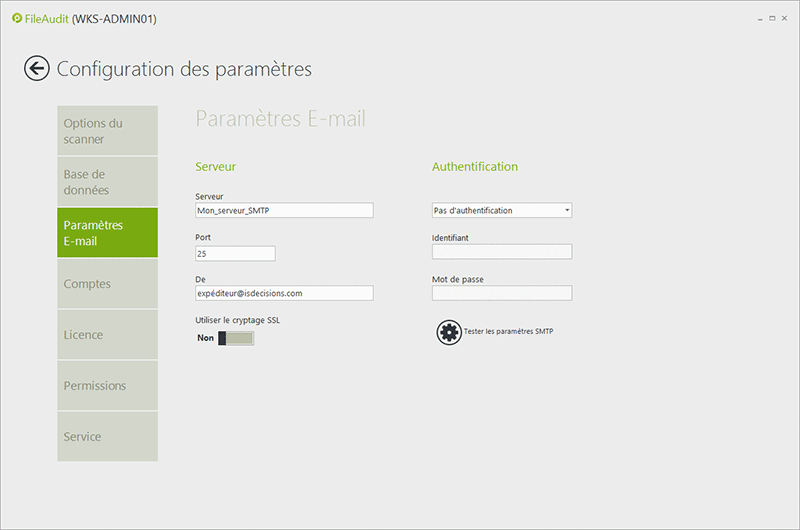

Cliquez sur ‘OK’ pour être redirigé vers la section ‘Paramètres E-mail’ du menu ‘Configuration des paramètres’. Saisissez le nom de votre serveur SMTP, le port requis, ainsi qu’une adresse e-mail utilisée comme expéditeur des alertes et des rapports planifiés (requiert une adresse valide).

Validez ces paramètres en cliquant sur la flèche de retour qui vous ramènera sur le Hub de FileAudit.La configuration de l’audit et la définition d’une alerte sont maintenant effectives sur le répertoire ‘My_Data’. Vérifions maintenant les accès fichiers générés pour ce répertoire.

Remarque

Vous pouvez également créer une alerte unitaire directement depuis le Hub de FileAudit en cliquant sur ‘Alertes’.

L’alerte de masse

-

Ce type d'alerte permet de notifier des événements d'accès effectués en masse pour un même utilisateur et donc de détecter les copies de fichiers (nombreux événements de lecture sur une courte période de temps) et les suppressions ou les mouvements de fichiers en masse.

Vous pouvez créer une alerte de masse depuis la section ‘Alertes’ du Hub FileAudit.

-

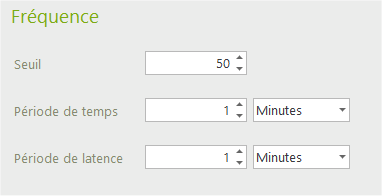

Ce type d'alerte propose les mêmes critères que ceux disponibles dans l'alerte 'Accès unitaire' et décrits précédemment. A ceux-ci, l’alerte de masse ajoute la fréquence à laquelle l'utilisateur effectue un même type d'accès fichier.

Ces critères de fréquences sont :- Seuil: Le nombre d'accès correspondant aux critères définis dans cet onglet au-delà duquel l'alerte se déclenchera s'il est atteint sur la période définie.

- Période de temps: La période de temps glissante sur laquelle est comptabilisé le nombre d'accès correspondant aux critères définis dans cet onglet.

- Période de latence: La période de temps pendant laquelle cette alerte sera désactivée après son déclenchement. Entrez '0' comme valeur pour désactiver la période de latence. Attention, ceci signifie qu'une alerte sera déclenchée pour chaque événement d'accès dépassant le seuil.