Comment détecter les Ransomwares avec FileAudit

Que se passe-t-il lorsqu’un fichier est chiffré ?

Si un ransomware attaque des fichiers audités par FileAudit, pour les chiffrer, cela provoquera beaucoup d’évènements d’accès dans FileAudit. Avec une alerte d’accès en masse, vous pouvez détecter et être notifié d’une attaque ransomware.

Quels types d’évènements d’accès devez-vous voir lorsqu’un fichier va être chiffré? D’abord le fichier est lu afin d’être enregistré dans la mémoire. Puis la donnée chiffrée est écrite dans un nouveau fichier. Enfin l’original est supprimé.

En résumé, dans FileAudit vous verrez trois opérations consécutives:

- Une lecture

- Une écriture

- Une suppression

Donc pour permettre à FileAudit de détecter une attaque massive sur le serveur ayant pour but de chiffrer les fichiers, vous devez configure trois alertes d’accès en masse:

- Une pour les évènements de lecture d’accès en masse

- Une pour les évènements d’écriture d’accès en masse

- Une pour les évènements de suppression d’accès en masse

Une fois configuré, si vous avez des alertes simultanées des trois, il est fort probable que cela soit une attaque ransomware.

Configuration des alertes d’accès en masse

Pour configurer ces trois alertes, allez dans l’onglet “Accès Alertes” puis sélectionnez “Accès en masse”.

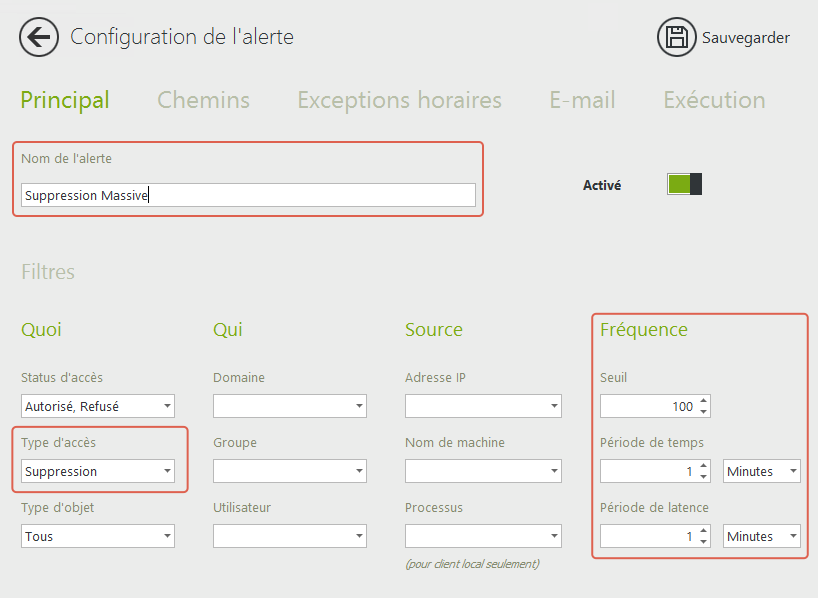

Donnez à chaque alerte un nom et sélectionnez le type d’accès (lecture puis écriture et enfin suppression). Par défaut la fréquence est paramétrée à 100 évènements en 1 minute. Ce sont les paramètres que nous préconisons. Vous pouvez les modifier comme vous le souhaitez mais vérifiez bien que ces paramètres sont identiques pour les trois alertes.

Commençons avec l’alerte « Suppression Massive”.

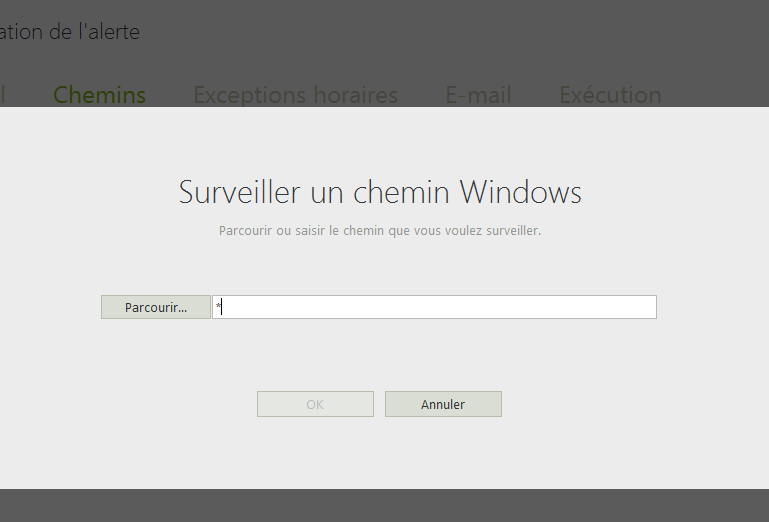

Dans l’onglet « Chemins », entrez "*":

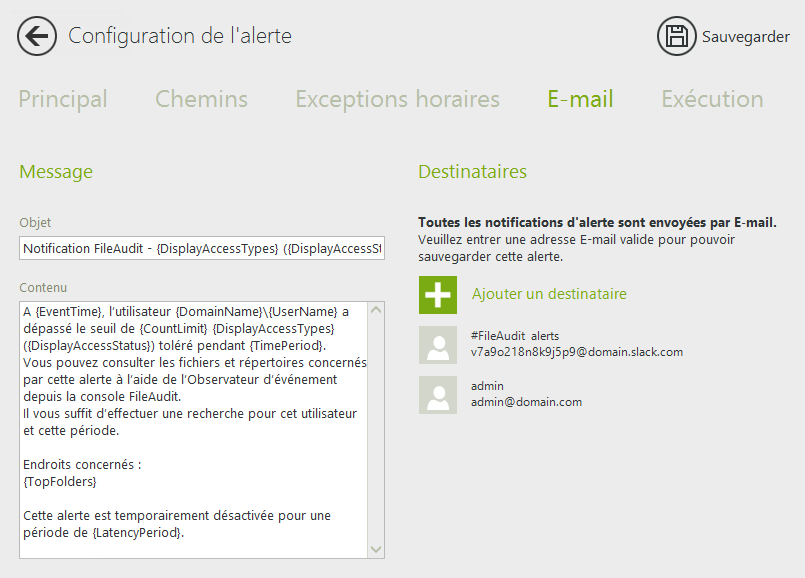

Dans l’onglet “E-mail” entrez le destinataire (celui qui doit recevoir l’alerte):

Sauvegardez l’alerte.

Répétez l’opération pour créer les deux autres alertes d’accès “Ecriture” et “ lecture”. Assurez-vous de bien enregistrer les alertes.

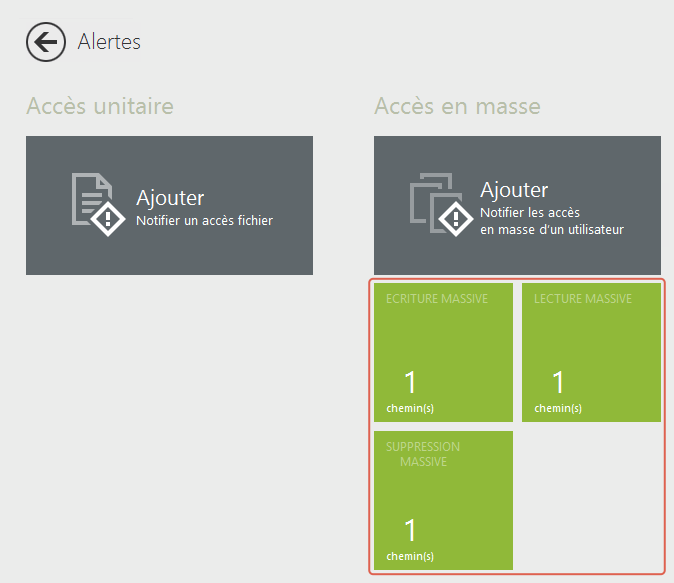

Vous devez voir maintenant les trois alertes dans l’onglet « Accès en masse »

Ajouter un script pour réagir aux attaques en temps réel

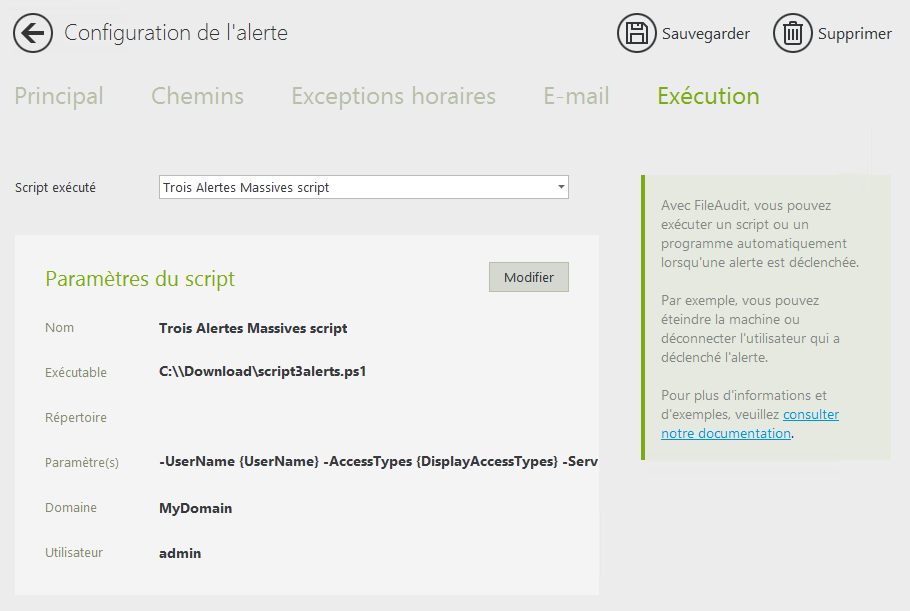

Ensuite, vous pouvez ajouter un script. Celui-ci réagira immédiatement pour arrêter l’action de l’attaque lorsque les trois alertes seront déclenchées (probablement avant que l’admin ne reçoive une notification). Dans l‘onglet “Exécution”, entrez le script pour déconnecter les utilisateurs automatiquement lorsque les trois alertes sont déclarées.

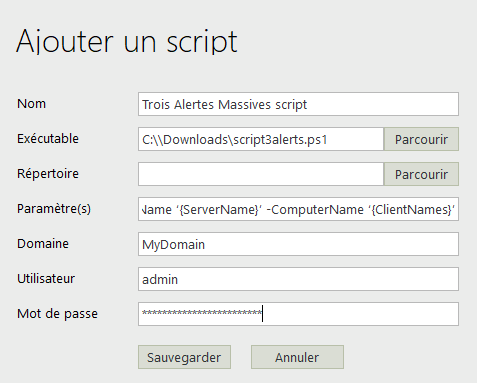

Sélectionnez dans le menu déroulant “ajouter un script…“ et entrez les détails.

Pour télécharger le script, cliquez ici..

Note:

- En détails, le champ des paramètres sont

-UserName {UserName} -AccessTypes {DisplayAccessTypes} -ServerName ‘{ServerName}’ -ComputerName ‘{ClientNames}’ - Le compte de l’utilisateur exécutant le script doit être un compte d’administrateur domaine. Ceci car le script ferme les sessions des utilisateurs liés à l’alerte (les comptes exécutant le processus ransomware).

Sauvegardez l’alerte et ajoutez le script aux deux autres alertes en la sélectionnant à partir du menu déroulant afin d’avoir les trois configurées pour le script: