Comment appliquer la MFA au VPN

Deux méthodes sont disponibles pour sécuriser les sessions VPN avec UserLock:

-

RADIUS Challenge

Si votre client VPN prend en charge le Radius Challenge, cette méthode est recommandée pour offrir la meilleure expérience utilisateur. L’utilisateur sera invité à entre le code OTP dans une seconde étape après avoir renseigné ses informations d’identification. -

VPN/MFA utilisant la méthode RRAS

Les utilisateurs peuvent recevoir une notification push ou saisir un mot de passe OTP dans le champ du nom d'utilisateur ou du mot de passe pour s'authentifier avec MFA pour les connexions VPN.

Pour améliorer l'expérience de l'utilisateur lors de l'authentification avec MFA, les utilisateurs peuvent installer notre outil VPN Connect. Cliquez ici pour les instructions.

Prérequis

- Un serveur NPS (Network Policy Server) avec le dernier agent NPS UserLock installé (au moins la version 10.2 pour RRAS et la version 11.0 pour RADIUS)

- Pour RADIUS Challenge : 2. Connexions VPN gérées par une solution de serveur VPN prenant en charge le défi RADIUS pour lequel l'authentification RADIUS et la comptabilité RADIUS sont configurées pour utiliser le serveur NPS. Le protocole d'authentification à utiliser est PAP.

- Pour la méthode RRAS : Connexions VPN gérées par le service routage et accès distant Microsoft (RRAS)

- Enregister la MFA pour les utilisateurs VPN. Veuillez noter que ce n'est pas possible au cours d'une connexion VPN (à moins d'utiliser notre outil “VPN Connect pour la MFA”), vous devrez donc utiliser une “autre méthode” au préalable.

1. VPN / MFA utilisant le Challenge RADIUS

Vous trouverez ci-dessous une liste de solutions VPN qui prennent en charge le Radius Challenge et qui ont été vérifiées par notre équipe. Contrôlez la comptabilité auprès de votre solution VPN.

- OpenVPN

- Palo Alto

- Fortinet

- Pulse Secure Connect Secure SSL

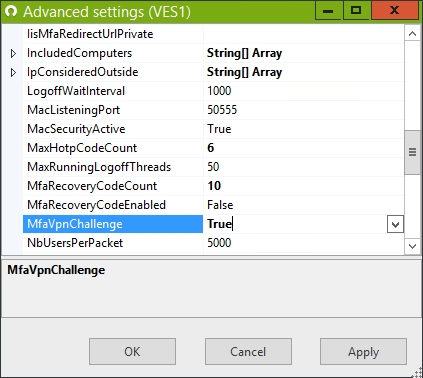

- Pour utiliser RADIUS Challenge, accédez aux paramètres avancés en appuyant sur F7 dans la console UserLock et modifiez le paramètre "MfaVpnChallenge" sur True.

Ce paramètre s'appliquera à toutes les connexions VPN des utilisateurs protégés par UserLock MFA.

REMARQUE : Si vous avez activé la méthode MFA Push :

UserLock attendra la validation Push pendant 5 minutes par défaut. Si le temps est écoulé, un challenge sera envoyé au client VPN et l'utilisateur sera invité à entrer un code TOTP ou HOTP.

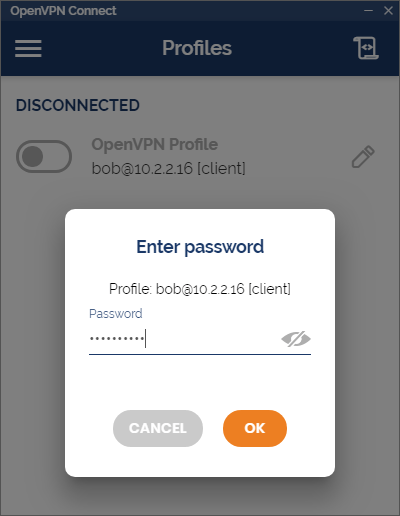

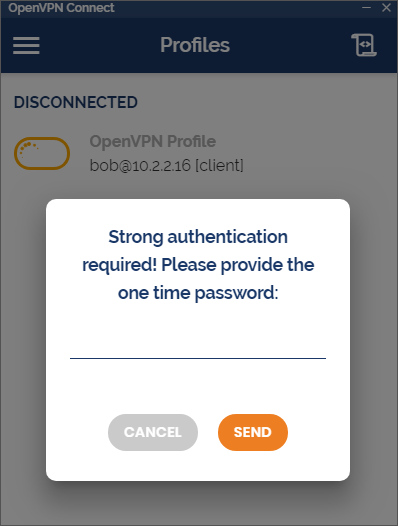

- Dans cet exemple, nous utilisons le Radius Challenge pour OpenVPN. Lorsque l’utilisateur se connecte au VPN, il va d’abord être invité à renseigner son mot de passe.

- A l’étape suivante, l’utilisateur doit entrer code OTP pour s’authentifier avec la MFA.

2. VPN / MFA utilisant la méthode RRAS

MFA pour VPN utilisant MSCHAP-v2 en entrant le code MFA dans le champ du nom d'utilisateur

Configuration

-

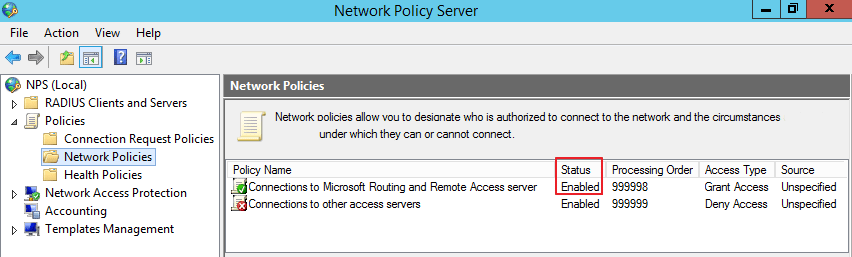

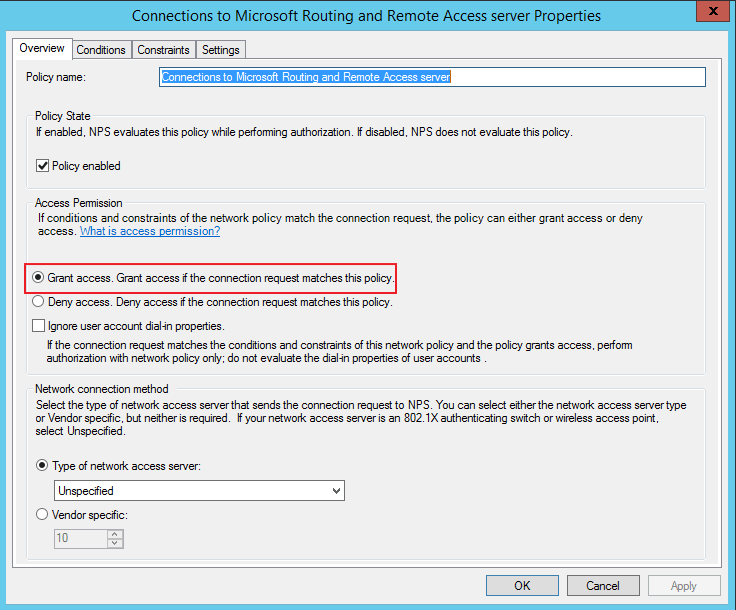

Sur le serveur NPS, assurez-vous qu'une stratégie valide et active est en place et accorde un accès VPN aux utilisateurs requis.

-

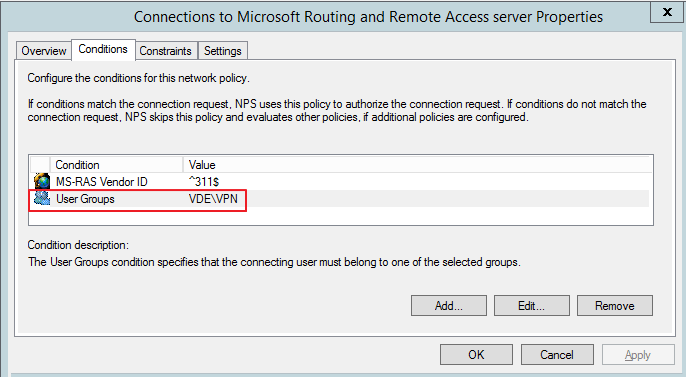

Dans la section «Conditions», ajoutez le groupe Windows Active Directory auquel appartiennent les utilisateurs VPN autorisés

-

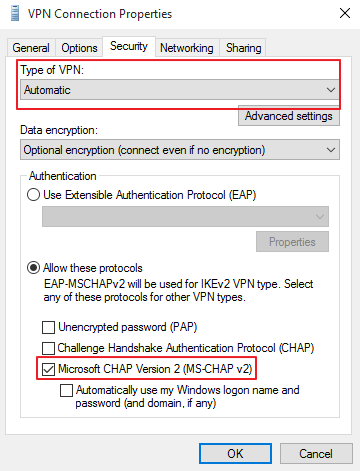

Afin de vous connecter au niveau client, assurez-vous que:

- Le type de connexion VPN est défini sur «Automatique»

- La méthode d'authentification MS-CHAP v2 est sélectionnée

MFA pour les connexions VPN pour les utilisateurs finaux

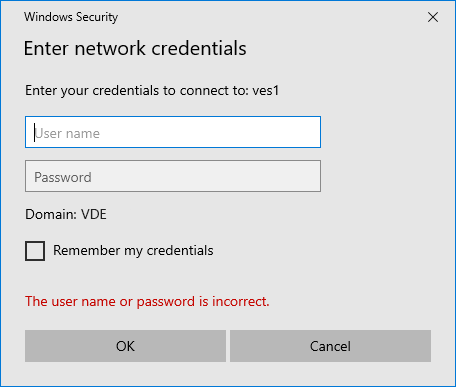

Lorsqu'un utilisateur avec la MFA activée se connecte à une session VPN, il devra saisir le code MFA lors de la saisie de son nom d'utilisateur et de son mot de passe.

L'utilisateur devra saisir le code MFA affiché dans l'application d'authentification ou le jeton programmable dans le champ du nom d'utilisateur, en utilisant le format:

Nom d'utilisateur : <Domaine>\<nom d'utilisateur>,<Code MFA>

Pour les utilisateurs YubiKey, ils devront taper la virgule, puis appuyer sur la YubiKey pour entrer le code.

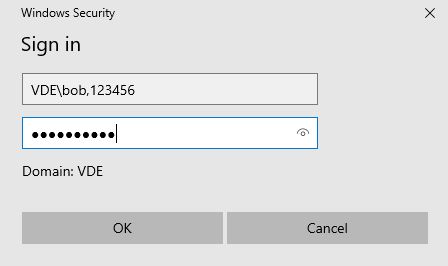

Dans l'exemple ci-dessous, voici les exigences pour un utilisateur type

Domaine = VDE

Nom d'utilisateur = Bob

Code MFA = 123456

REMARQUE :

Dans le champ utilisateur, une virgule «,» est requise pour séparer le nom d'utilisateur et le code MFA.

Étant donné que le code MFA change périodiquement, il est recommandé de saisir le mot de passe en premier, puis de revenir au champ précédent afin que le code MFA soit entré en dernier.

Méthode alternative utilisant l’authentification PAP en entrant le code MFA dans le champ du mot de passe

Il est possible d'utiliser le protocole d'authentification par mot de passe (PAP) afin d'utiliser VPN/MFA.

Si cette méthode est utilisée avec L2TP ou SSTP, les communications sont chiffrées au moment de l'authentification.

NOTE : Cette méthode ne doit pas être utilisée avec PPTP.

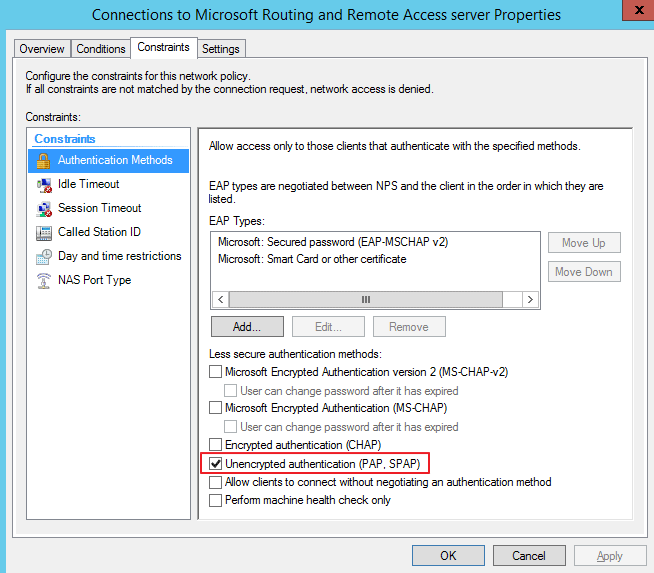

Configuration

-

Sur le serveur NPS, assurez-vous que la méthode d'authentification non chiffrée est sélectionnée uniquement (PAP, SPAP)

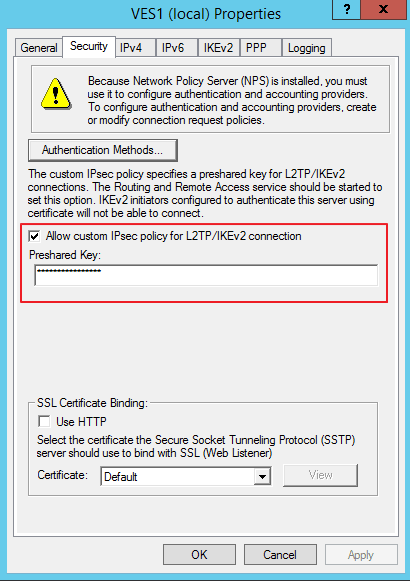

-

Au niveau du serveur de routage et d'accès distant, assurez-vous qu’une clé prépartagée a été configurée pour les connexions L2TP:

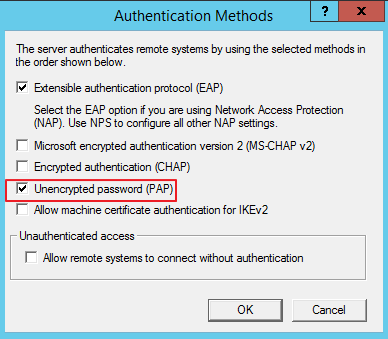

-

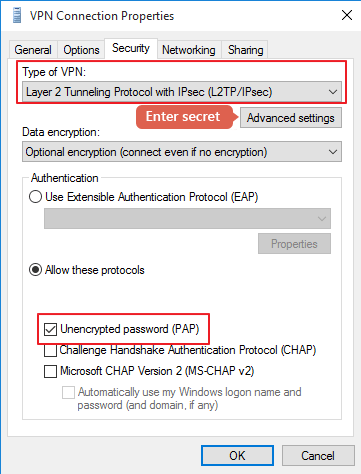

Assurez-vous que la méthode d’authentification par mot de passe non chiffré (PAP) est sélectionnée

-

Au niveau du client VPN:

- Le type de connexion VPN est défini sur L2TP avec IPSec

- Entrez la clé secrète pré-partagée qui a été préconfigurée dans RRAS

- Définissez la méthode d'authentification sur PAP

MFA pour les connexions VPN pour les utilisateurs finaux

Lorsqu'un utilisateur avec la MFA activée se connecte à une session VPN, il devra saisir le code MFA lors de la saisie de son nom d'utilisateur et de son mot de passe.

L'utilisateur devra saisir le code MFA affiché dans l'application d'authentification dans le champ du mot de passe, après le mot de passe, séparé par une virgule «,». Pour les utilisateurs de YubiKey, ils devront taper la virgule, puis appuyer sur la YubiKey pour entrer le code.

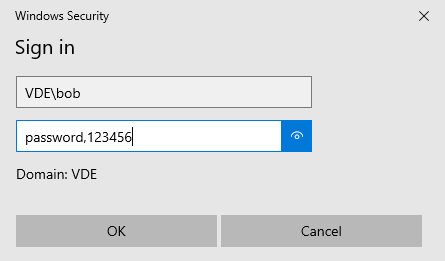

Dans le champ du nom d'utilisateur: <Domaine>\<nom d'utilisateur>

Dans le champ du mot de passe: <mot de passe>,<Code MFA>

Dans l'exemple ci-dessous, voici les exigences pour un utilisateur type

Domaine = VDE

Nom d'utilisateur = Bob

Mot de passe = password

Code MFA = 123456

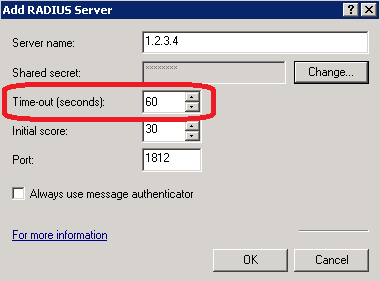

Si vous utilisez MFA Push pour VPN RRAS

Le delai d'attente du client VPN et le delai d'attente RADIUS du serveur VPN doivent être configurés avec une valeur supérieure au delai d'attente MFA Push dans UserLock.

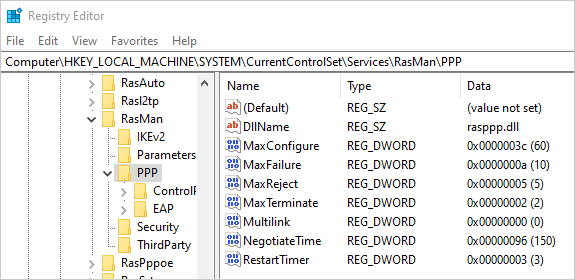

Pour le client VPN Microsoft, le délai d'attente est configuré avec la valeur de registre suivante :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\MaxConfigure = (REG_DWORD)Timeout in s (valeur par défaut 10 s)

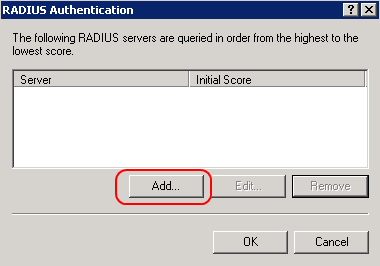

Pour RRAS, le delai d'attente RADIUS est configuré dans la configuration du serveur RADIUS

Si le serveur NPS est installé en local, il ne peut pas être modifié dans la console d'administration RRAS.

Limites

Pour le moment, il n'est pas possible de séparer MFA pour les sessions interactives et les sessions VPN.

Une fois que vous avez configuré la MFA pour les sessions VPN, les utilisateurs seront invités à entrer leurs informations d'identification lors de l'accès aux dossiers partagés via VPN.

Pour contourner ce problème, il est possible d'éviter cette invite si la machine client est membre d'Active Directory en effectuant la procédure suivante:

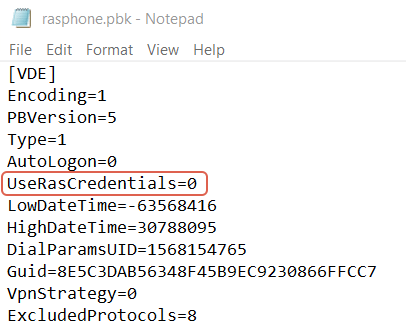

Sur la machine hôte utilisée pour la connexion VPN , accédez à l'emplacement suivant:

"%USERPROFILE%\AppData\Roaming\Microsoft\Network\Connections\Pbk"

Modifiez le fichier «rasphone.pbk»

Pour la section relative à la connexion VPN utilisée, assurez-vous que la valeur suivante est définie:

UseRasCredentials=0