Configurer Salesforce pour l'Authentification Unique (SSO) de UserLock

Procédure

- Configurer Salesforce pour l'Authentification Unique (SSO)

- Configurer les utilisateurs Salesforce

- Activer SSO pour le domaine

- Activer SalesForce dans UserLock SSO

Configurer Salesforce pour l'Authentification Unique (SSO)

Choisissez une des deux méthodes suivantes

Utilisation du fichier de métadonnées SSO

- Récupérez le fichier de métadonnées SSO en accédant à https:// <SSO address> /metadata

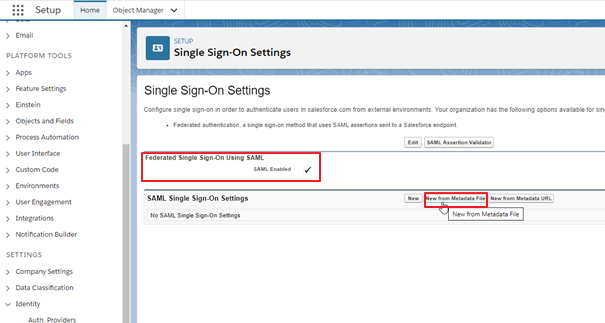

- Dans la page Web de configuration de Salesforce, accédez à Settings → Identity → Single Sign-On settings

- Cliquez sur le bouton "Edit" au dessus de "Federated Single Sign-On Using SAML" et cochez la case SAML Enabled. Cliquez sur Save.

-

A côté de SAML Single Sign-On Settings, cliquez sur "New from Metadata File".

- Sélectionnez le fichier de métadonnées SSO et téléchargez-le. Cliquez sur Create.

-

Salesforce tente de remplir le formulaire à l'aide du fichier de métadonnées; Cependant, plusieurs valeurs pré-saisies ne sont pas applicables et nécessitent des modifications:

- SAML Identity Type: L'assertion contient l'ID de fédération de l'objet utilisateur

- Service Provider Initiated Request Binding: HTTP POST

- Single Logout Enabled: Assurez-vous que cette case ne soit pas cochée

- Name: La valeur peut être modifiée en une valeur plus pratique si nécessaire car elle n'est utilisée qu'à des fins d'affichage.

- Cliquez sur Save

Méthode manuelle

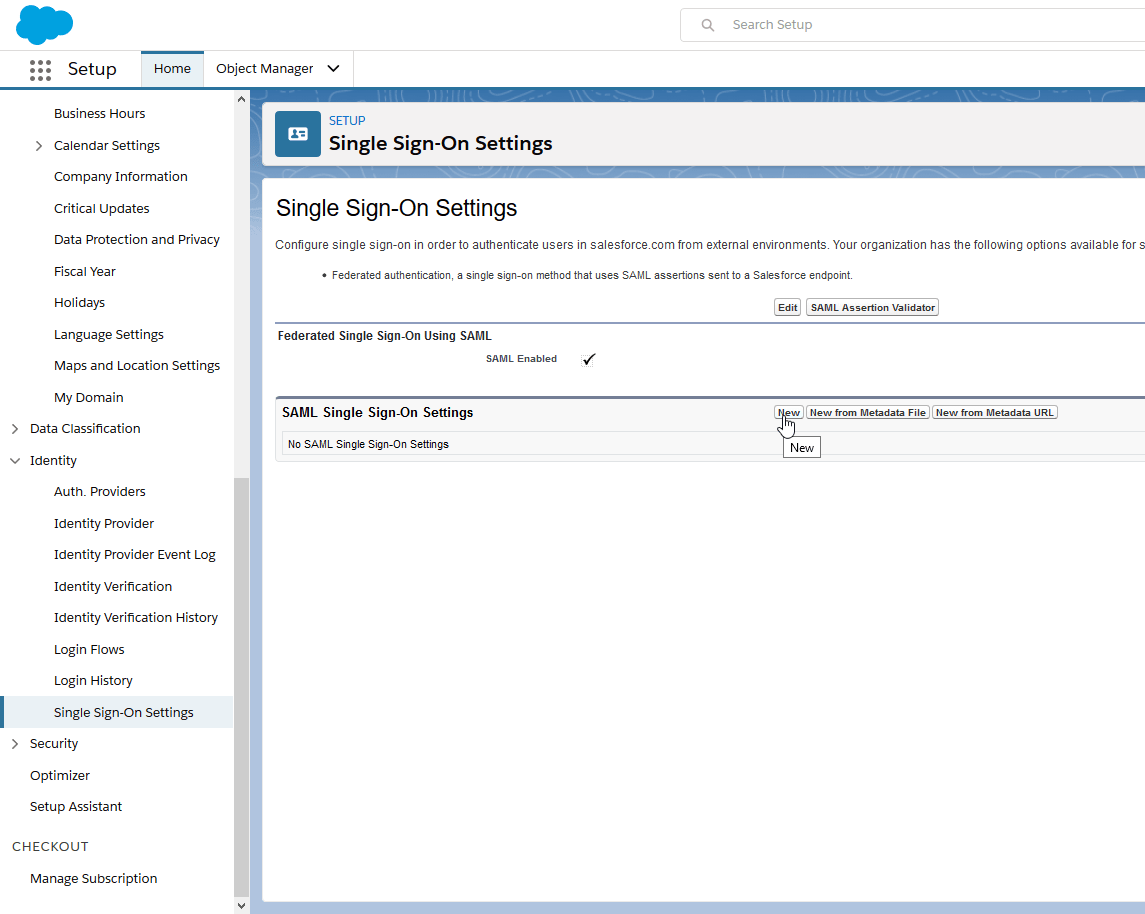

- Dans la page Web de configuration de Salesforce, accédez à Settings → Identity → Single Sign-On settings

- Cliquez sur "Edit" au dessus de "Federated Single Sign-On Using SAML" et cochez la case SAML Enabled checkbox. Cliquez sur Save.

-

A côté de SAML Single Sign-On Settings, cliquez sur "New".

-

Saisissez les valeurs ci-dessous:

- Name: Entrez le nom souhaité

- Issuer: adresse SSO (https://<SSO domain>)

- Identity Provider Certificate: naviguez vers le dossier %ProgramFiles(x86)%\ISDecisions\UserLock\SSO et localisez et téléchargez le certificat ulsso.signing.cer.

- Request Signing Certificate: Acceptez la valeur par défaut.

- Request Signature Method: RSA-SHA256

- Assertion Decryption Certificate: Acceptez la valeur par défaut.

- SAML Identity Type: "Assertion contains the Federation ID from the User object"

- SAML Identity Location: "Identity is in the Name Identifier element of the Subject statement"

- Service Provider Initiated Request Binding: HTTP POST

- Identity Provider Login URL: https://<SSO address>/saml/sso

- Custom Logout URL: https://<SSO address>/connect/endsession

- Custom Error URL: <Empty>

- Single Logout Enabled: <Unchecked>

- API Name: Acceptez la valeur par défaut.

- Entity ID: https://saml.salesforce.com

- User Provisioning Enabled: non coché

- Cliquez sur "Save"

Configurer les utilisateurs Salesforce

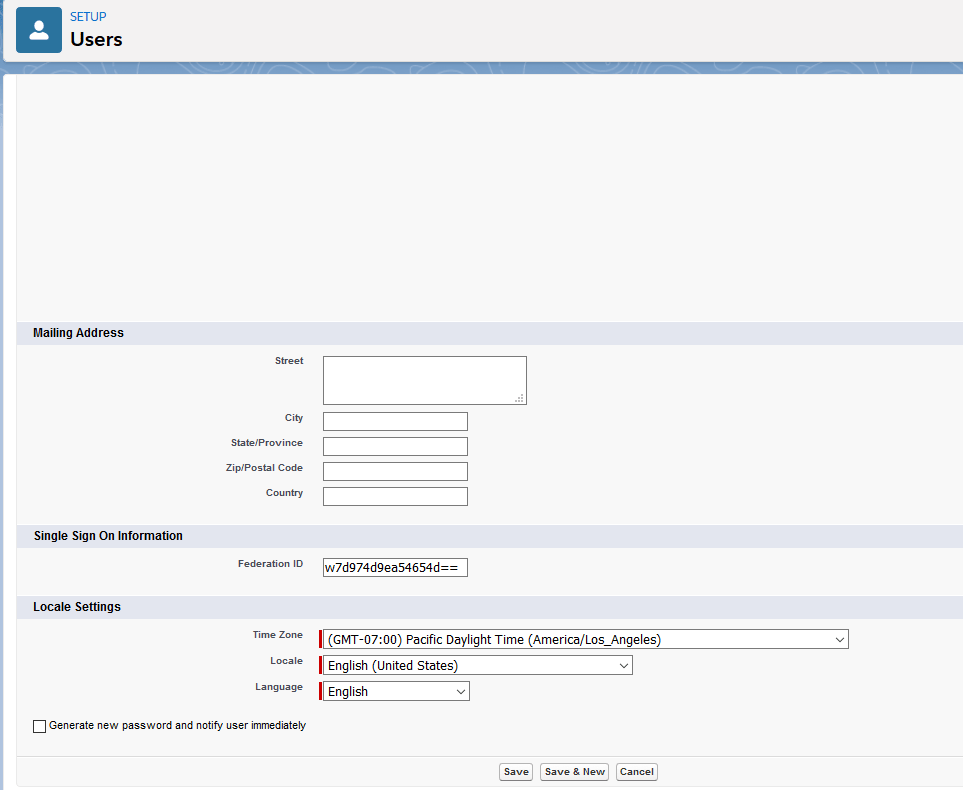

La procédure suivante est requise pour chaque utilisateur demandant SSO:

- Sur la page Web SalesForce, accédez à Administration → Users → Users

- Cliquez sur Edit, puis dans la section Single Sign On Information, pour Federation ID, fournissez le ImmutableID de l'utilisateur Active Directory correspondant. Cliquez sur Save.

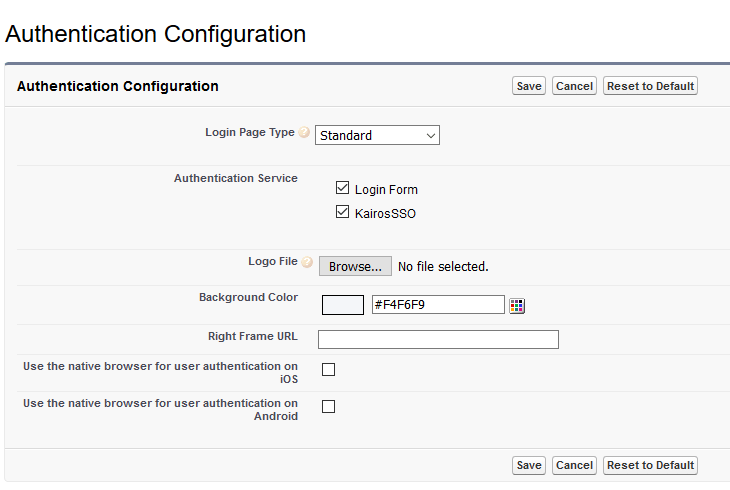

Activer SSO pour le domaine

- De Settings allez à Company Settings → My Domain

- A coté de Authentication Configuration cliquez sur Edit.

- Cochez la case correspondante à UserLock SSO.

- Cliquez sur Save.

Activer SalesForce dans UserLock SSO

Dans la console UserLock, naviguez vers Authentification Unique (SSO) → Configuration.

- Sélectionnez Ajouter une configuration, puis sélectionnez Salesforce comme fournisseur à configurer.

-

Entrez les valeurs suivantes:

- Domaine d'Application: entrez le domaine de votre instance Salesforce (https:// <yourInstance> .my.salesforce.com)

- ID Client: le ClientId/Entity Id du Client/Service Provider

- Domaine d'Email: entrez le domaine de l'e-mail que vous souhaitez utiliser pour permettre aux utilisateurs de se connecter.

- Certificat: Certificat fournit par Salesforce*

*Pour trouver le certificat Salesforce

- De retour à la page Web Salesforce, accédez à Settings → Security → Certificate and Key Management.

- Sous Certificates, cliquez sur le dernier certificat dans la liste (SelfSignedCert_... .crt), puis téléchargez-le.

- Ouvrez le certificat avec un éditeur de texte et copiez / collez sa valeur dans SSO.

REMARQUE: le service SSO doit être redémarré pour utiliser ce profil.

<Important!> Si SSO n'est pas disponible

Il est possible de contourner SSO en utilisant la procédure suivante:

- Allez sur https://MyDomain.my.salesforce.com?login où votre administrateur peut revenir à une session de connexion standard lorsque SSO n'est pas disponible.