Mise en œuvre de l'authentification multifacteur

Vérifier les prérequis et installer les agents

UserLock protège les connexions à votre réseau où l'agent UserLock est installé. Pour protéger les connexions avec MFA, vous devrez installer des agents en fonction des types de connexion à protéger :

- Agents Desktop pour les sessions locales, RDP, RD Gateway, RemoteApp et VDI

- Agents NPS fpour les connexions VPN

- Agents IIS pour les connexions aux applications web IIS

Planifiez votre déploiement et votre inscription

Comme pour tout changement organisationnel, il est préférable de préparer vos utilisateurs en mettant en place un plan de déploiement et d'activation de la MFA.

- Si vous cherchez à protéger plusieurs types de connexion, nous vous recommandons de commencer par déployer des agents de station et d'inscrire les utilisateurs pour les sessions locales et RDP avant d'étendre au VPN, IIS et SaaS.

- Commencez votre déploiement avec un petit groupe d'utilisateurs qui sont familiers avec la MFA et qui peuvent éventuellement aider les autres. En général, il s'agira de vos administrateurs informatiques.

- Activez les options "Demander de l'aide" et "Ignorer" pour faciliter l'intégration des utilisateurs.

- Assurez-vous que vos utilisateurs sont équipés de dispositifs pour la MFA avant d'activer les politiques. Les utilisateurs auront besoin d'un smartphone s'ils utilisent UserLock Push, une application d'authentification tierce, ou un jeton USB ou programmable. Ils auront besoin de l'appareil au moment de l'inscription.

A noter : A partir de la version 12.2, une fois que la MFA est activée pour un compte, l'utilisateur sera invité à s'inscrire lors de sa prochaine connexion au poste de travail, quels que soient ses paramètres de MFA. Ceci a pour but d'aider les utilisateurs à s'inscrire dans les plus brefs délais. L'option ignorer sera toujours disponible si elle a été activée. Si vous préférez que les utilisateurs soient invités à s'inscrire en fonction des paramètres MFA configurés, vous pouvez désactiver ce paramètre dans les paramètres avancés en appuyant sur F7 dans la console de bureau UserLock, et en changeant le paramètre ForceEnrollMfaOnWorkstation en "False".

UserLock MFA vous permet de vous authentifier avec les méthodes suivantes :

- L'application mobile UserLock Push : Pour les notifications push en un seul clic et les codes TOTP. (Les notifications Push de UserLock sont une fonctionnalité disponible uniquement sur abonnement.)

- Applications d'authentification tierces : telles que Google Authenticator pour les codes TOTP.

- Jetons USB : tels que ceux de YubiKey ou Token2

- Jetons programmables de Token2

Pour une liste complète de tous les jetons compatibles, cliquez ici.

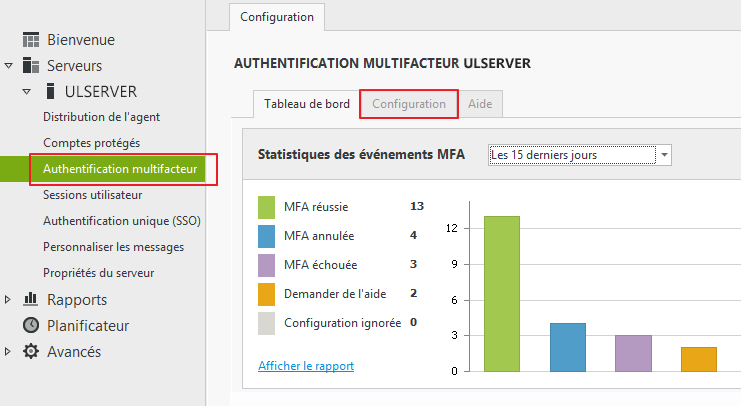

Configurez les paramètres MFA :

Allez dans les paramètres MFA dans la console UserLock.

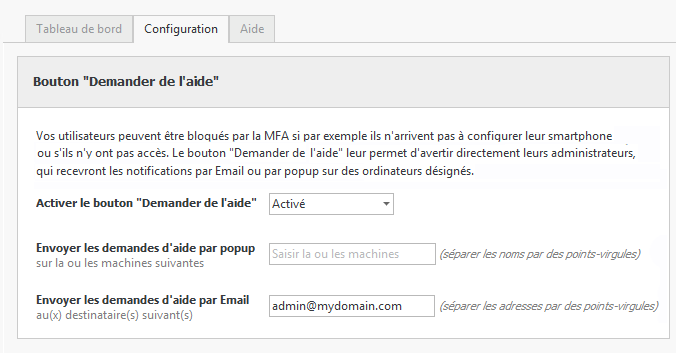

Demander de l'aide : Activez cette fonction pour permettre aux utilisateurs de demander de l'aide et de notifier les administrateurs lorsqu'ils ne peuvent pas s'authentifier avec MFA. Entrez les noms des machines pour recevoir une notification par pop-up, ou ajoutez un ou plusieurs destinataires pour les notifications par e-mail. Pour plus d'informations, lisez comment utiliser cette fonctionnalité et comment traiter les demandes.

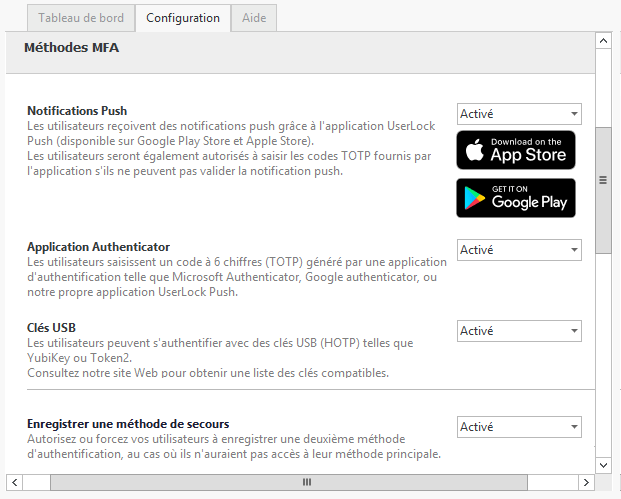

Méthodes MFA : Par défaut, l'application d'authentification et les jetons USB sont activés. Les notifications push nécessitent une connexion Internet pour votre serveur UserLock, et sont donc désactivées par défaut.

Activez les méthodes que vous souhaitez mettre à la disposition des utilisateurs. Toutes les méthodes activées seront proposées aux utilisateurs lors de l'inscription. Pour des guides d'intégrations spécifiques par méthode, voir ici.

Méthodes MFA alternatives : Vous pouvez autoriser ou forcer vos utilisateurs à s'inscrire à deux types de méthodes MFA. N'oubliez pas que lorsque les utilisateurs s'inscrivent aux notifications push MFA, ils peuvent également accéder à un code TOTP avec l'application UserLock Push. Ce code TOTP leur permet de se connecter au cas où il y aurait un problème de réseau et qu'ils ne pourraient pas recevoir de notifications push.

Les autres méthodes MFA doivent être configurées au moment de l'inscription.

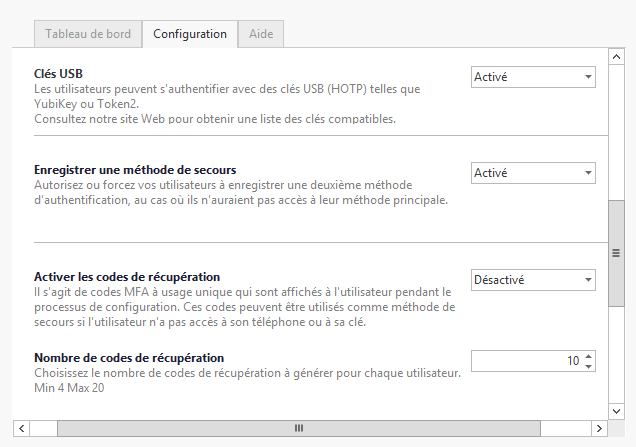

Codes de récupération : Les codes de récupération sont des codes à usage unique qui peuvent être utilisés pour s'authentifier si l'utilisateur n'a pas accès à son application smartphone ou à son jeton. Ces codes seront présentés à l'utilisateur au moment de l'inscription, et il devra les imprimer et les stocker dans un endroit sûr où il pourra les consulter si nécessaire. Pour générer un nouveau lot de codes, vous devrez réinitialiser la clé MFA de cet utilisateur et il devra se réinscrire.

Vous pouvez choisir de fournir 4 à 20 codes par utilisateur.

Cliquez sur "Appliquer" dans le panneau d'accès rapide pour enregistrer vos paramètres.

Créer des comptes protégés pour activer la MFA pour les utilisateurs, groupes ou OUs

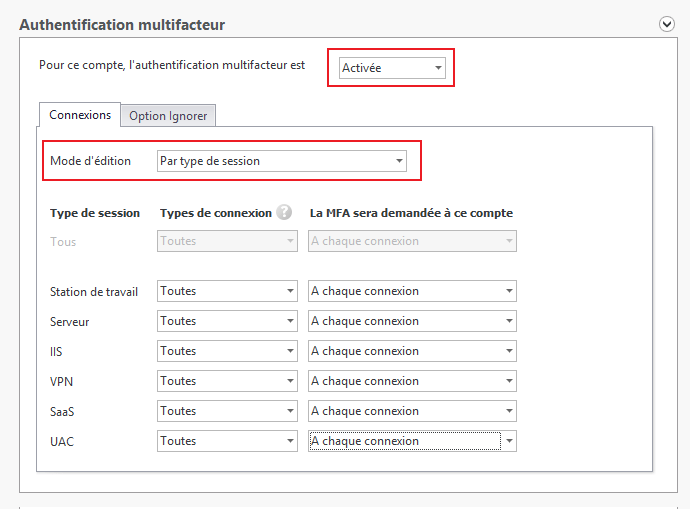

Dans la vue Comptes protégés, double-cliquez sur un compte protégé pour modifier ses paramètres. Faites défiler la page jusqu'à Authentification multifacteur.

Sélectionnez "Activée".

Dans les deux cas, assurez-vous d'avoir lu la documentation relative au cas d'utilisation pour chaque type de session afin de vous assurer que la MFA sera demandée.

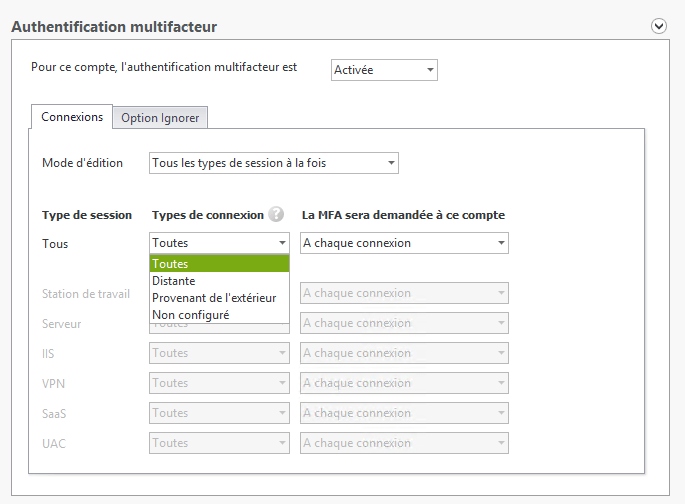

- Tous les types de session à la fois: En sélectionnant cette option, vous pouvez appliquer la même politique à tous les types de session protégés par UserLock.

- Par type de session: Sélectionnez cette option pour appliquer des stratégies MFA différentes pour chaque type de session.

Types de connexion

Sélectionnez le type de connexion pour les demandes MFA :

- Tous : connexions locales et distantes.

- Distantes : Toute connexion provenant d'une autre machine : RDP, VPN, IIS, etc.

- Provenant de l'extérieur : Toute connexion à distance dont l'adresse IP du client provient de l'extérieur du réseau de l'entreprise.

- Non configuré : cette option inclura tous les types de connexion ou héritera des règles d'une stratégie parente s'il en existe une (par exemple, une stratégie de groupe ou une stratégie d'OU avec cet utilisateur).

Fréquence

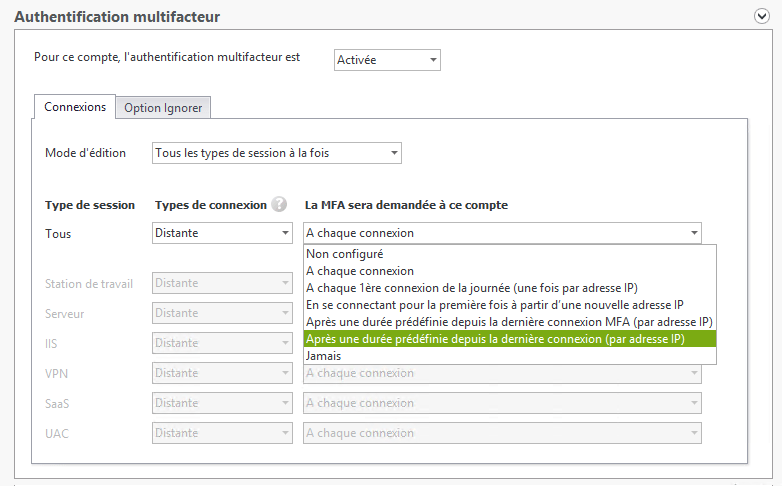

Pour chaque type de session, vous pouvez choisir la fréquence des invites MFA :

- À chaque connexion : Cela inclut le déverrouillage et la reconnexion à une session à distance.

- À la première connexion de la journée (une fois par adresse IP) : Les utilisateurs seront demandés lors de la première connexion de la journée (après minuit) et ne seront à nouveau demandés au cours de la journée que s'ils changent d'adresse IP.

- En se connectant pour la première fois à partir d'une nouvelle adresse IP (une fois par adresse) : lorsqu'un utilisateur se connecte pour la première fois à partir d'une nouvelle adresse IP, il sera demandé de se connecter à MFA. Une fois que cette adresse IP a été enregistrée pour UserLock, il ne sera plus invité à s'authentifier avec MFA.

- Après une durée prédéfinie : l’utilisateurs sera demandé de se connecter à MFA lors de leur prochaine connexion après une période spécifique définie en minutes, heures ou jours.

- Après une durée prédéfinie depuis la dernière connexion à partir de cette adresse IP : Même chose que ci-dessus, sauf que le temps sera compté à partir de la dernière connexion à cette adresse IP, et non pas à partir de la dernière connexion.

- Jamais : ce compte ne sera jamais sollicité pour ces types de connexion.

- Non configuré : la MFA ne sera pas demandée à moins qu'une autre politique soit appliquée par le biais d'un autre compte protégé.

Remarque : les utilisateurs qui se connectent à des sessions à distance avec le même compte à partir d'une adresse IP qui a déjà été authentifiée avec MFA ne seront pas invités à s'authentifier pour ces sessions à distance ultérieures.

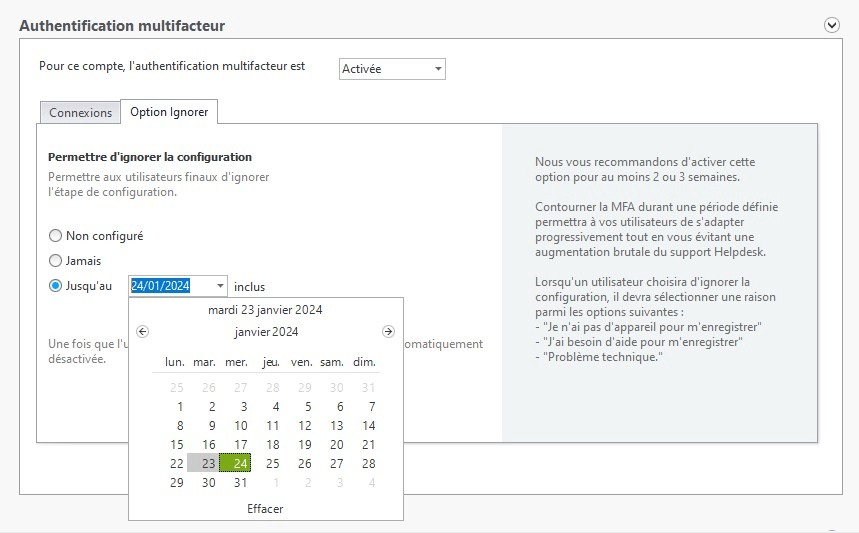

Option Ignorer :

Dans cet onglet, vous pouvez activer un bouton qui permettra aux utilisateurs d'ignorer la configuration de la MFA jusqu'à une date spécifique. Les utilisateurs seront invités à s'inscrire en fonction de la fréquence que vous avez configurée pour la MFA. Une fois cette date passée, ils ne pourront plus se connecter tant qu'ils ne se seront pas inscrits à la MFA.

Note: Cette option n'est pas gérée pour IIS MFA et VPN MFA (via VPN Connect).

Cliquez sur Appliquer dans le panneau d'accès rapide pour enregistrer vos paramètres.

Voir les cas d'utilisation spécifiques pour l'activation de la MFA pour le VPN, les applications IIS, les applications SaaS (SSO), et l'intégration des utilisateurs finaux pour chaque méthode.

Limitations

Fonction MFA réussie

Si le code MFA est correctement saisi mais qu'une autre restriction UserLock refuse une connexion, nous ne pouvons pas voir si un code MFA a été correctement entré dans les rapports UserLock MFA (nous ne pouvons le voir que dans les journaux du service UserLock).

Fonction MFA sur le serveur backup UserLock

Il n'y a pas de tableau de bord MFA sur les serveurs de Sauvegarde UserLock.

Fonction MFA dans la console web

It is not possible to administer UserLock MFA via the UserLock Web App. However, you can manage Help requests and run MFA reports.