Configurer Microsoft 365 pour l'Authentification Unique (SSO) de UserLock

Veuillez noter :

- Conservez un compte administrateur dans le domaine *.onmicrosoft.com, protégé avec l'authentification multifacteurs native d'Azure AD. Ce compte est indispensable en cas de problème au niveau de la fédération avec Azure AD.

- On ne peut jamais fédérer le domaine onmicrosoft.com, il est verrouillé par Microsoft de même que le domaine choisi par défaut dans Azure, c'est pour cela qu'il est nécessaire de définir le domaine onmicrosoft.com comme domaine par défaut afin de pouvoir fédérer le domaine souhaité qui ne sera plus le domaine par défaut.

- Selon Microsoft, la modification du domaine par défaut n'a pas d'incidence sur les informations d'identification des utilisateurs ni sur leur accès aux applications ou aux services. Changer le domaine auquel un utilisateur est associé a un impact sur le courrier, le stockage en ligne et les identifiants de connexion :

Comment changer le domaine par défaut. - Dans le cas d'un domaine "Managed", l'authentification passe par Office365. En revanche, dans le cas d'un domaine "Federated", l'authentification passe par l'Active Directory local mis en place par l'organisation et s'effectue toujours via l'infrastructure Active Directory sur site.

- Notez également que lors de la première connexion test à office365 (office.com) une fois la fédération et le SSO Userlock établi, au moment de la demande de mot de passe AD, si vous souhaitez utiliser un compte utilisateur différent de celui de la session windows ouverte, veuillez ouvrir une fenêtre de navigation privée pour procéder à cette connexion, concernant le navigateur Firefox cela est possible en modifiant certains paramètres du navigateur.

Procédure

- Activer Microsoft 365 dans UserLock SSO

- Configurer Microsoft 365 pour l'Authentification Unique (SSO)

- Installer et configurer Azure AD Connect

Activer Microsoft 365 dans UserLock SSO

Dans la console UserLock, naviguez vers Authentification Unique (SSO) → Configuration.

- Sélectionnez Ajouter une configuration, puis sélectionnez Microsoft 365 comme fournisseur à configurer.

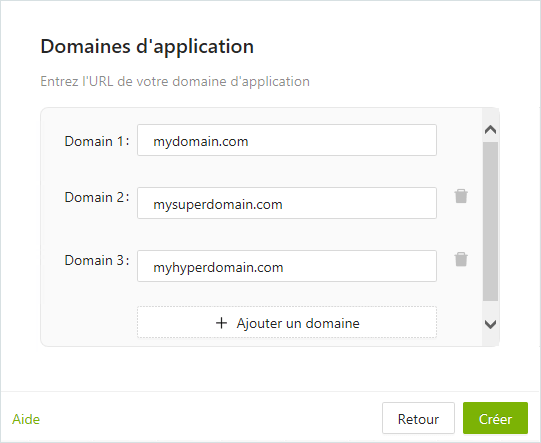

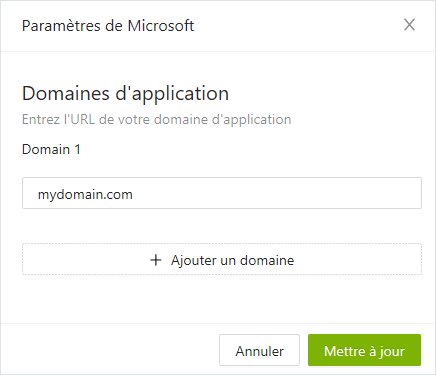

- Ajoutez vos domaines d'applications qu'ils soient du même tenant ou pas pour les des sous-domaines voir les cas particulier plus bas.

REMARQUE: le service SSO doit être redémarré pour utiliser ce profil.

Cas des sous-domaines Microsoft 365

Si vous avez plusieurs domaines à fédérer, vous verrez un message apparaître si vous rajoutez un sous-domaine d'un domaine déjà saisi. La fédération des sous-domaines est en règle générale automatique et il ne faut pas les rajouter à cet endroit sous peine d'échouer à configurer la SSO correctement. Néanmoins, il est parfois nécessaire de les ajouter.

Dans le cas des sous-domaines, veuillez respecter les règles suivantes:

- Règle n°1 - Si vous n'avez qu'un seul tenant Microsoft 365, n'ajoutez jamais les sous-domaines.

- Règle n°2 - Si vous avez plusieurs tenants, n'ajoutez un sous domaine uniquement s'il appartient à un tenant différent du domaine principal.

Example 1 - Sous-domaines dans le même tenant

L'entreprise XYZ utilise le tenant Microsoft 365 mydomain.onmicrosoft.com et le domaine mydomain.com comme domaine des adresses email pour la plupart des comptes de son Active Directory. Deux équipes ont des domaines différents:

- l'équipe des ventes utilise le domaine sales.mydomain.com

- l'équipe basée en France utilise le domain mydomain.fr

Lors de la configuration de la SSO, seuls les domaines mydomain.com et mydomain.fr doivent être ajoutés dans la liste. Le sous-domaine sales.mydomain.com sera automatiquement fédéré, en même temps que le domaine principal.

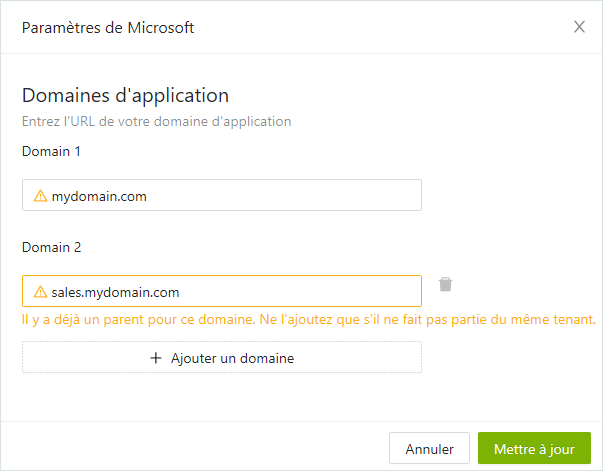

Example 2 - Sous-domaines dans des tenants différents

L'entreprise XYZ utilise les tenants Microsoft 365 mydomain.onmicrosoft.com et myotherdomain.onmicrosoft.com. Le domaine mydomain.com est le domaine des adresses email pour la plupart des comptes de son Active Directory. Deux équipes ont des domaines différents:

- l'équipe des ventes utilise le domaine sales.mydomain.com

- l'équipe basée en France utilise le domain myotherdomain.com

- le domaine sales.mydomain.com appartient au tenant myotherdomain.onmicrosoft.com.

Lors de la configuration de la SSO, les trois domaines doivent être ajoutés dans la liste. Le sous-domaine sales.mydomain.com ne peut pas être automatiquement fédéré en même temps que le domaine principal car il n'appartient pas au même tenant, vous devez donc l'ajouter à la liste et ignorer l'avertissement.

Configurer Microsoft 365 pour l'Authentification Unique (SSO)

Vous pouvez configurer Microsoft 365 à l'aide d'un outil fourni par IS Decisions (voir ci-dessous en fonction de votre version), ou via PowerShell:

- Configurer l'authentification unique avec l'outil Microsoft 365 de IS Decisions (méthode automatisée) pour UserLock 11.2

- Configurer l'authentification unique avec l'outil UserLock SSO Assistant de Is Decisions pour UserLock 12.0

- Configurer SSO avec Powershell (méthode manuelle)

Note : une fois la configuration effectuée, il est possible d'éviter la page de login - où l'utilisateur est censé saisir son email - en créant un raccourci incluant le paramètre domain_hint pour préciser le domaine de l'email. Par exemple, https://www.office.com/login?es=Click&domain_hint=mydomain.com

Configurer l'authentification unique avec l'outil Microsoft 365 de IS Decisions

-

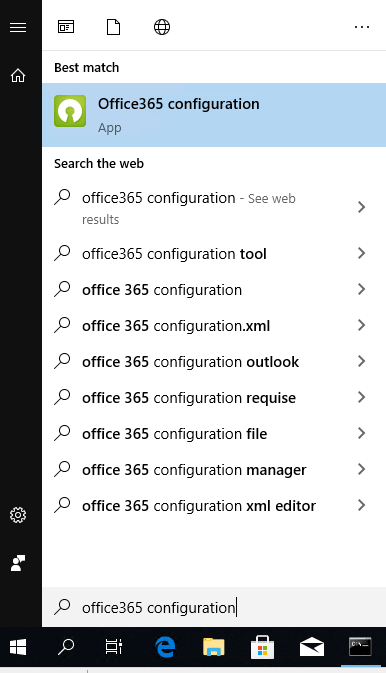

Lancer l'outil

Recherchez «Configuration Microsoft 365» dans le menu Démarrer et lancez l’application.

-

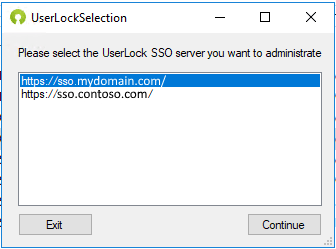

Sélectionner le serveur UserLock SSO

À partir de l'outil IS Decisions Microsoft 365, sélectionnez le serveur SSO UserLock qui sera utilisé pour se connecter à Microsoft 365.

-

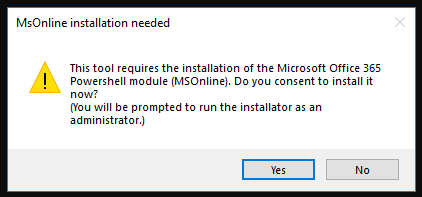

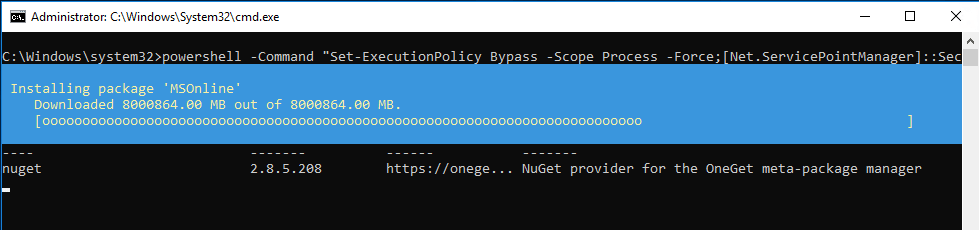

Connexion à Microsoft Online

L'outil nécessite le module MSOnline Powershell. S'il n'est pas installé, l'outil tentera l'installation. Lorsque vous y êtes invité, veuillez consentir et procéder à l'installation pour continuer à configurer Microsoft 365 SSO.

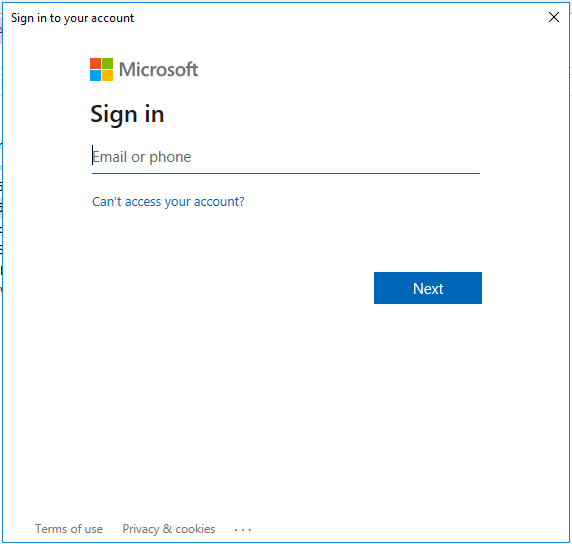

Connectez-vous avec les informations d'identification d'administrateur global Azure AD (devenu Microsoft Entra ID).

-

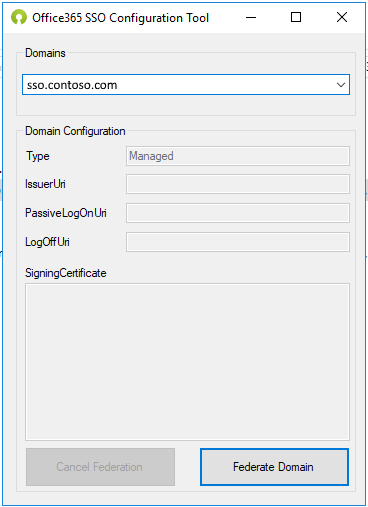

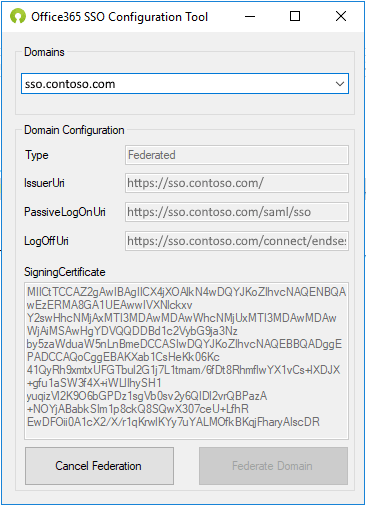

Définir la fédération

Sélectionnez le domaine à fédérer dans la liste déroulante du haut et cliquez sur le bouton «Fédérer le domaine» pour terminer le processus:

Synchroniser vos utilisateurs

La synchronisation des utilisateurs est nécessaire pour que Microsoft 365 reconnaisse les identités des utilisateurs de l'Active Directory. Deux méthodes sont disponibles:

- Azure AD Connect - méthode recommandée car automatique une fois configurée

- L'assistant UserLock SSO - cette méthode manuelle est plus simple et plus rapide pour démarrer mais peut être fastidieuse avec un grand nombre d'utilisateurs

Installer et configurer Azure AD Connect

Effectuez une installation personnalisée d'Azure AD Connect.

- Téléchargez Azure AD Connect

- Lancez Azure AD Connect

- Sur la page Express Settings, sélectionnez Customize

- Sur la page User Sign-In, sélectionnez Do not configure

- Dans la section Connect Directories, sélectionnez votre domaine AD (contoso.com) et votre domaine Azure AD

Une fois l'installation terminée, Azure AD Connect synchronisera les utilisateurs locaux avec Azure AD.

REMARQUE: Dans Connect to Azure AD, si votre Azure AD est déjà fédéré, vous devrez peut-être redémarrer Azure AD Connect avec l'indicateur /InteractiveAuth.

Configurer SSO avec Powershell

Exécutez Powershell en tant qu'administrateur.

-

Connexion à Microsoft Online

Exécutez la commande suivante et connectez-vous avec un compte Microsoft Online d'administrateur de domaine:

Connect-MsolService -

S'assurer que le domaine Microsoft Online est géré

Exécutez le code suivant pour déterminer si votre domaine Office est défini comme fédéré ou géré:

Get-MsolDomain -DomainName protected.azure-ad.domain | Select-Object "Authentication"S'il est défini sur Fédéré, vous devrez désactiver la fédération:

Set-MsolDomainAuthentication -DomainName protected.azure-ad.domain -Authentication Managed -

Obtenir les données du certificat

- Naviguez vers le dossier C:\ProgramData\ISDecisions\UserLock\SSO

- Ouvrir le fichier ulsso.signing.cer avec Notepad

- Copiez uniquement les données entre la première et la dernière ligne. N'incluez pas ces lignes.

-

Dans la fenêtre Powershell, affectez les données du certificat à la variable $certData

$certData = ‘MIICtTCCAZ2gAw……IBAgIIJ5vEidR23KwwDQYJ==’

-

Définir la fédération

Exécutez la commande suivante pour définir l'authentification pour UserLock SSO. Veuillez noter que $certData est utilisé pour les données -SigningCertificate:

Set-MsolDomainAuthentication -DomainName protected.azure-ad.domain`-Authentication Federated `-PassiveLogOnUri https://my.sso.domain.com/saml/sso `-SigningCertificate $certData `-IssuerUri https://my.sso.domain.com/protected.azure-ad.domain `-PreferredAuthenticationProtocol Samlp `-LogOffUri https://my.sso.domain.com/connect/endsessionSSO est désormais la source d'authentification définie du domaine fédéré.

Comment annuler le SSO

Pour annuler l'authentification unique, vous pouvez utiliser l'outil IS Decisions ou Powershell:

- À l'aide de l'outil IS Decisions, annulez la fédération sur un domaine fédéré.

-

À l'aide de Powershell, exécutez les commandes suivantes:

Connect-MsolService

Set-MsolDomainAuthentication -DomainName protected.azure-ad.domain -Authentication Managed

Résolution des problèmes

Sur un serveur Windows, la Configuration de sécurité renforcée est active par défaut, ce qui risque d'empêcher l’outil de configuration Microsoft 365 d’afficher correctement la fenêtre d’authentification de Microsoft. Dans ce cas, un pop-up avec un message d’erreur apparaitra et la fenêtre restera vide.

Pour résoudre cela, veuillez suivre les instructions suivantes:

- Ouvrir les Options Internet, en entrant la commande inetcpl.cpl dans la fenêtre Exécuter (par le raccourci : Windows + R) ou en tapant la commande inetcpl.cpl dans le menu Démarrer (icone Windows)

- Dans l’onglet Sécurité, sélectionner Sites de confiance et cliquer sur le bouton Sites

- Ajouter https://login.microsoftonline.com, https://aadcdn.msauth.net et https://aadcdn.msftauth.net à la liste des sites Web

- Cliquer sur Fermer puis OK

- Restart the Microsoft 365 Configuration tool