Bonnes pratiques pour utiliser UserLock

UserLock permet au service informatique, de manière unique, de tirer parti de la connexion Active Directory comme point de contrôle de sécurité critique. Au fur et à mesure que vous commencez à utiliser le logiciel, jetez un œil à ces bonnes pratiques pour vous assurer de tirer le meilleur parti de UserLock.

- 1. Appliquez des stratégies MFA pour les utilisateurs les plus privilégiés

- 2. Exigez la MFA pour tous les utilisateurs se connectant à distance depuis l'extérieur de votre réseau

- 3. Exigez la MFA pour les connexions hors réseau

- 4. Restreignez les utilisateurs aux points d'accès initiaux, tout en leur donnant le contrôle pour fermer à distance les sessions précédemment ouvertes

- 5. Activez les restrictions de poste de travail pour la gestion des périphériques

- 6. Planifiez un rapport sur les heures de travail pour surveiller l'activité des utilisateurs

- 7. Utilisez les restrictions de géolocalisation pour bloquer tout accès depuis des pays non autorisés

- 8. Configurez des alertes pour toutes les connexions refusées par UserLock

- 9. Définissez les paramètres de distribution de l'agent pour un déploiement optimal

- 10. Activez l'assistance à distance pour un dépannage facile

-

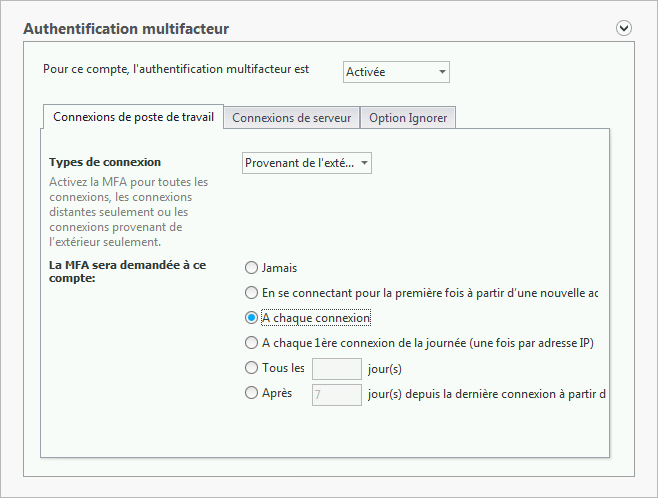

Appliquez des stratégies MFA pour les utilisateurs les plus privilégiés

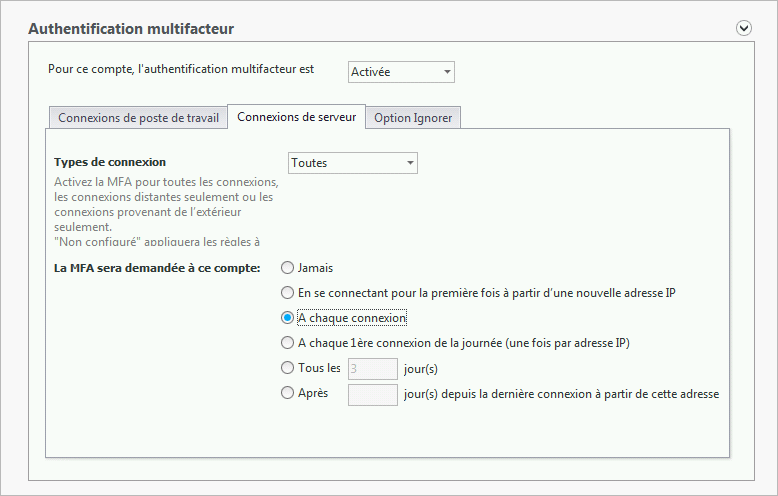

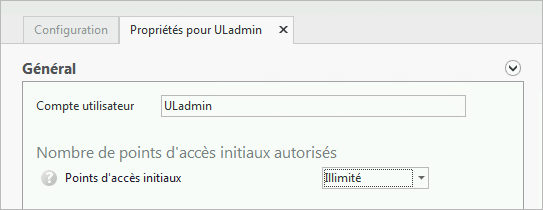

Il n'existe pas de politique universelle pour les utilisateurs privilégiés, vos paramètres dépendront donc de votre environnement et de la manière dont vos utilisateurs se connectent. Cependant, en tant que bonne pratique, ces utilisateurs à privilèges élevés doivent exiger l'authentification multifacteur à chaque connexion.

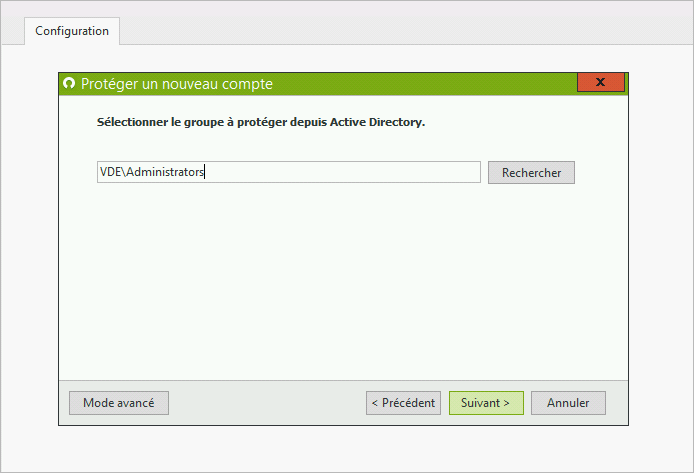

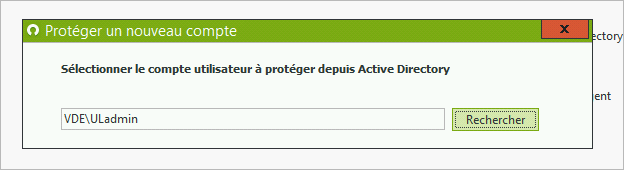

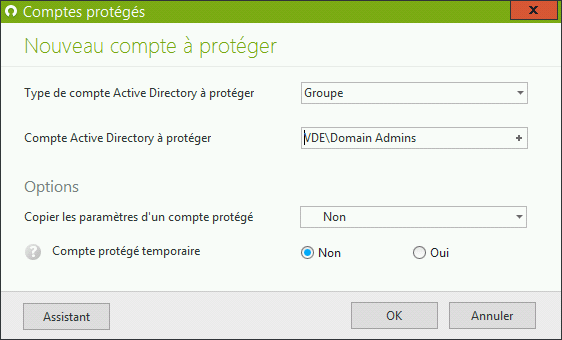

Créez un compte protégé pour le groupe, l'unité organisationnelle ou l'utilisateur individuel que vous considérez comme «privilégié».

Les tâches d'un administrateur peuvent exiger qu'il dispose de plusieurs types de sessions ouvertes tout au long de la journée, y compris sa session de bureau local et les sessions RDP pour les tâches informatiques internes sur les postes de travail et les serveurs. Activez la MFA sur tous les types de connexions pour ces utilisateurs à chaque connexion.

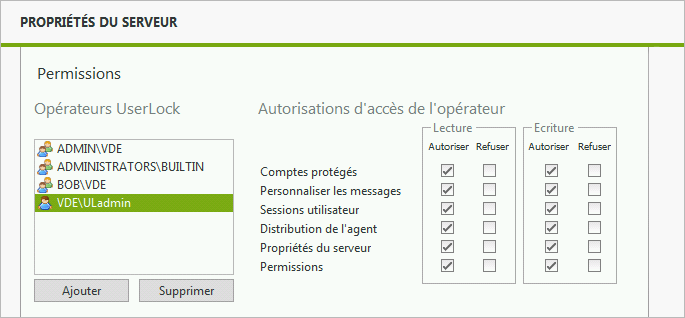

NB: Pour éviter de verrouiller tous les administrateurs si quelqu'un fait une erreur dans un compte protégé, ce qui suit est recommandé. Créez un compte utilisateur qui dispose toujours d'un accès complet à une machine sur laquelle la console UserLock est installée. Ce compte peut ensuite apporter des modifications à la console et débloquer les utilisateurs si nécessaire.

Assurez-vous que l'utilisateur est ajouté à la section sécurité de UserLock.

Créez un compte protégé pour cet utilisateur qui remplacera tout autre compte protégé:

-

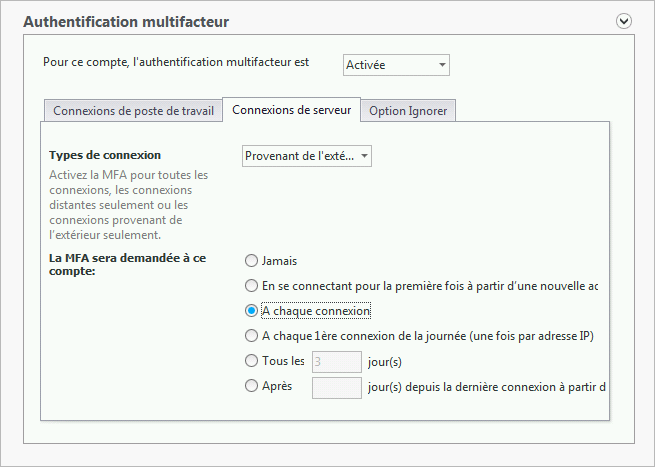

Exigez la MFA pour tous les utilisateurs se connectant à distance depuis l'extérieur de votre réseau

Les attaques contre votre réseau peuvent souvent provenir d'un utilisateur se connectant au réseau avec des informations d'identification légitimes, mais volées. La MFA peut réduire considérablement votre surface d'attaque et empêcher les pirates de pénétrer le réseau.

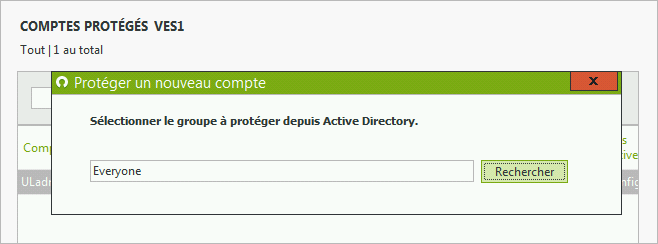

Créez un compte protégé pour "tout le monde".

Pour les connexions poste de travail et serveur activez «De l'extérieur» et «Toutes les ouvertures de session» ou «Première connexion de la journée» en fonction de la manière dont vos utilisateurs se connectent tout au long de la journée et de votre degré de rigueur.

-

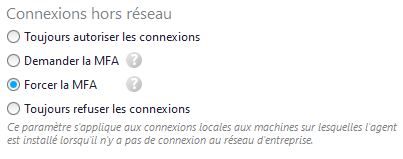

Exigez la MFA pour les connexions hors réseau

L’environnement de travail d’aujourd’hui est aussi mobile que ses utilisateurs. Que les utilisateurs travaillent à domicile ou en déplacement, ils ont toujours accès aux données de l'entreprise et le risque que du matériel soit égaré ou volé est plus élevé. Que se passe-t-il lorsqu'un commercial laisse un ordinateur portable dans le train avec des données sensibles sur l'entreprise et les clients? Utilisez la MFA pour les connexions en dehors du réseau d'entreprise afin de sécuriser vos appareils les plus vulnérables.

Allez dans Propriétés du serveur => Connexions à partir de machines hors réseau.

Sélectionnez "Demander la MFA".

Une fois cette fonctionnalité activée, l'utilisateur doit déjà être inscrit à la MFA et s'être connecté une fois à cette machine en étant connecté au réseau d'entreprise. Après cela, la MFA sera demandée à toutes les connexions hors réseau. Pour plus d'informations sur ce paramètre, consultez ce cas d'utilisation.

-

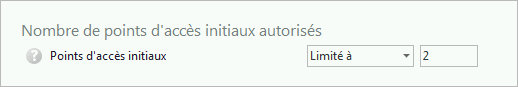

Restreignez les utilisateurs aux points d'accès initiaux, tout en leur donnant le contrôle pour fermer à distance les sessions précédemment ouvertes

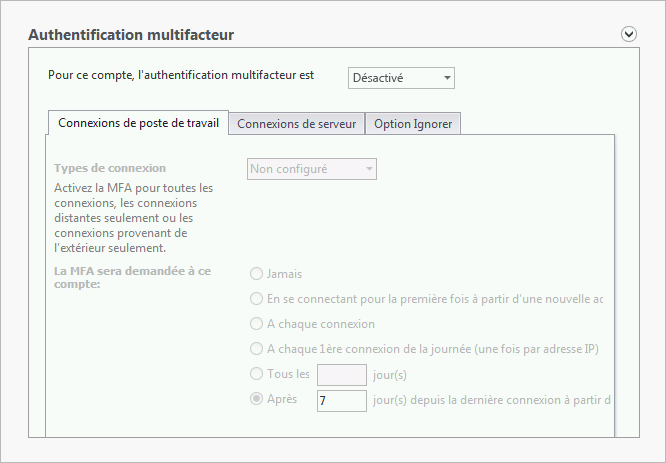

Équilibrer la sécurité et la productivité des utilisateurs est une bataille constante pour les administrateurs informatiques. Vous devez limiter l'accès à votre réseau sans gêner les utilisateurs. Vous pouvez le faire dans UserLock en limitant les points d'entrée dans le réseau, mais en permettant également aux utilisateurs de fermer à distance les sessions existantes, si elles dépassent leur limite, sans avoir à contacter le support.

Le paramètre fait partie du compte protégé, il peut donc être appliqué pour un utilisateur, un groupe ou une unité organisationnelle spécifique.

Définissez un nombre de points d'accès initiaux autorisés.

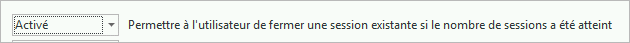

Et permettez aux utilisateurs de se déconnecter à distance des sessions existantes pour rester dans leur limite:

-

Activez les restrictions de poste de travail pour la gestion des périphériques

La formation des utilisateurs est une étape importante de toute politique de sécurité. Mais les utilisateurs doivent être protégés d'eux-mêmes autant que des attaquants externes. Par exemple:

- Karen de la finance n'a aucune raison de se connecter à une machine du service commercial.

- Les travailleurs distants ne doivent se connecter via VPN qu'à partir d'un appareil connu.

- Les administrateurs ne doivent pas utiliser leurs comptes d'administrateur de domaine pour dépanner les postes de travail des utilisateurs.

Utilisez les restrictions de poste de travail pour appliquer la politique de sécurité de l'entreprise tout en réduisant votre surface d'attaque.

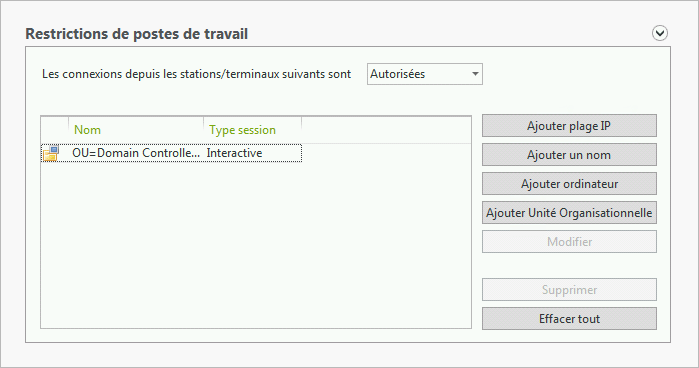

- Limiter les utilisateurs à des machines spécifiques ou à des unités organisationnelle.

- Autoriser les connexions VPN ou RDP à partir d'appareils de confiance.

- Limiter par adresse IP.

Par exemple, créez un compte protégé pour vos administrateurs de domaine:

Autorisez ces comptes à accéder uniquement aux contrôleurs de domaine ou aux machines fortement protégées (derrière votre forteresse!)

-

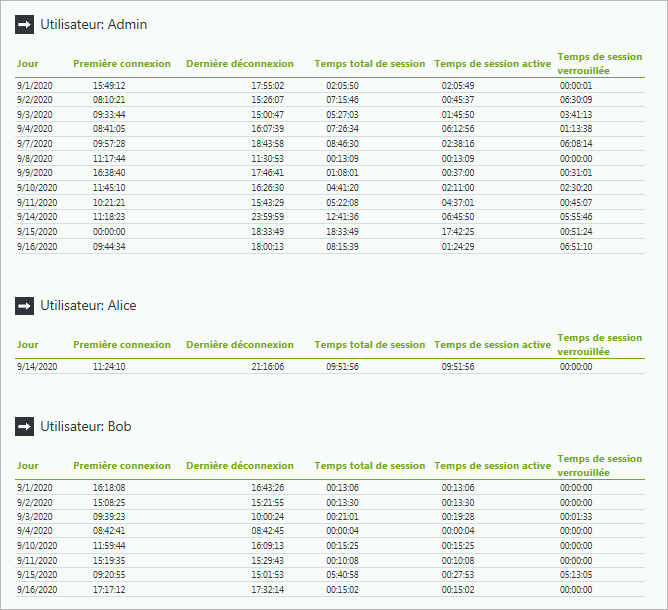

Planifiez un rapport sur les heures de travail pour surveiller l'activité des utilisateurs

Que vous ayez besoin de répondre à la demande d'un responsable concernant les heures de travail des utilisateurs ou simplement de garder un œil sur le moment où les utilisateurs se connectent au réseau, les rapports sur les heures de travail vous permettent de vérifier facilement la première connexion et la dernière déconnexion de chaque utilisateur. Planifiez l'envoi du rapport par groupe AD à chaque responsable respectif pour leur permettre de voir les heures de connexion et de déconnexion quotidiennes de leurs équipes.

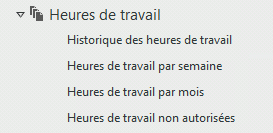

Vous pouvez choisir parmi 4 rapports prédéfinis:

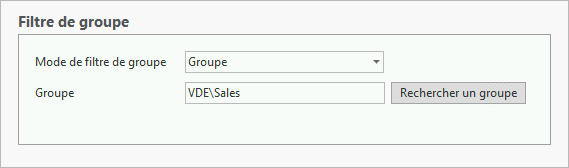

Filtrez par groupe AD:

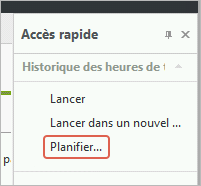

Planifiez le rapport dans le panneau d'accès rapide:

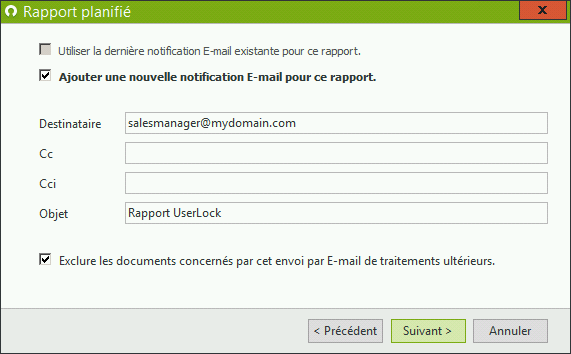

Et envoyez le par e-mail au chef de service:

Pour plus d'informations sur la planification des rapports, cliquez ici.

-

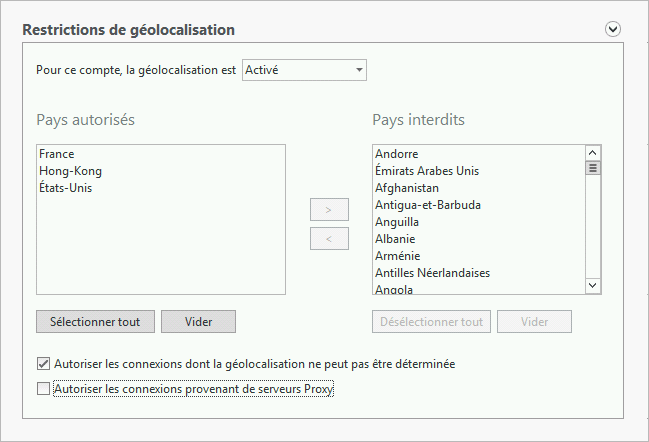

Utilisez les restrictions de géolocalisation pour bloquer tout accès depuis des pays non autorisés

Le moyen le plus simple de réduire votre surface d'attaque globale est de réduire votre accès dans le monde entier. Dans les comptes protégés des unités d'organisation, des groupes ou des utilisateurs, autorisez les utilisateurs à se connecter uniquement à partir de pays autorisés. Vous pouvez même choisir de refuser les connexions des serveurs proxy et lorsque la géolocalisation ne peut pas être déterminée.

-

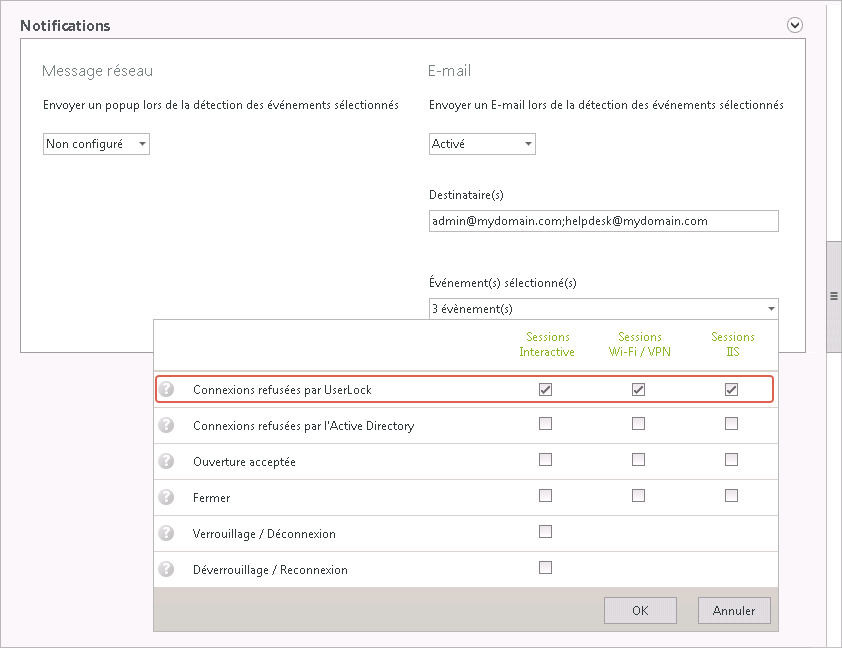

Configurez des alertes pour toutes les connexions refusées par UserLock

Maintenant que vous avez mis en place vos politiques d'accès pour exiger l'authentification multifacteur ou restreindre l'accès indésirable, n'aimeriez-vous pas savoir quand quelqu'un essaie de se connecter en dehors de ses politiques autorisées?

Configurez des notifications par e-mail ou contextuelles pour tous les utilisateurs dont les connexions sont refusées en raison d'une restriction UserLock.Vous pouvez le faire pour chaque compte protégé ou simplement en créer un pour le groupe «Tout le monde» afin de faciliter les choses.

Dans le compte protégé, sous "Notifications", activez les notifications par e-mail pour les "Connexions refusées par UserLock" pour les trois types de session:

-

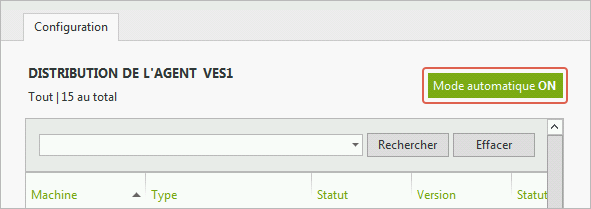

Définissez les paramètres de distribution de l'agent pour un déploiement optimal

UserLock doit déployer des agents sur les machines que vous souhaitez protéger. Pour optimiser l'intégration de nouvelles machines, activez les paramètres suivants:

Activez le «Mode automatique» dans la distribution des agents pour déployer automatiquement les agents lorsque de nouvelles machines sont ajoutées au réseau.

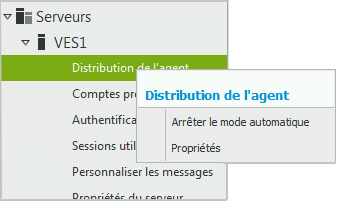

Pour garantir que les agents peuvent être installés avec succès, le service de registre distant doit être activé sur les points de terminaison. Autorisez Userlock à activer ce service lors de la tentative de déploiement d'agents. Pour ce faire, faites un clic droit sur Distribution de l'agent et sélectionnez «Propriétés»

Cochez la case pour autoriser ce paramètre:

-

Activez l'assistance à distance pour un dépannage facile

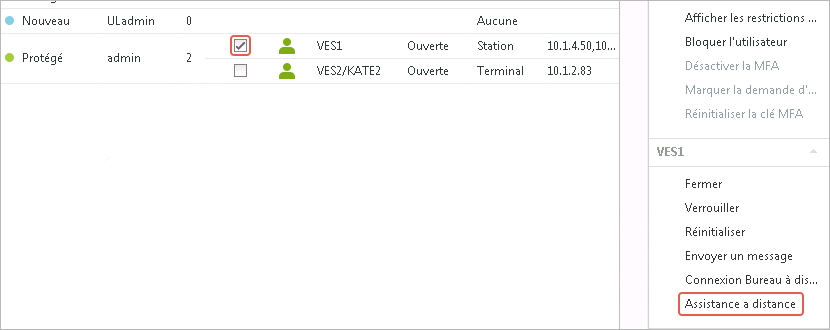

Avec UserLock, vous pouvez voir où les utilisateurs sont connectés en temps réel. Pour les tickets du support technique où l'administrateur doit dépanner la machine en question, vous pouvez utiliser le raccourci Assistance à distance dans la console pour vous connecter aux sessions ouvertes des utilisateurs (il est disponible dans le "Panneau d'accès rapide" des vues Sessions utilisateur et Distribution de l'agent).

Pour pouvoir l'utiliser, la fonction «Assistance à distance» doit être activée sur l'ordinateur sur lequel la console est installée (par défaut, cette fonctionnalité est activée sur les postes de travail et désactivée sur les serveurs) et "Offrir une assistance à distance" doit être configuré dans la stratégie du domaine et autorisé dans les pare-feux. Pour information, ce lien explique très bien les prérequis pour l'assistance à distance.

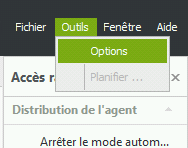

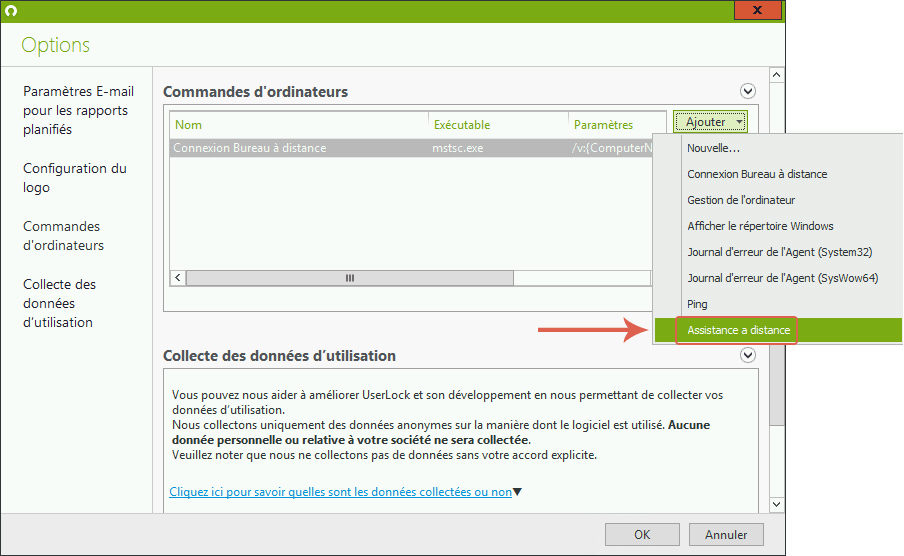

Pour ajouter le raccourci à la console, accédez à Outils => options => Commandes de l'ordinateur

Cliquez sur «Ajouter» et sélectionnez «Assistance à distance» dans le menu déroulant:

De retour dans la console UserLock, sélectionnez une session ouverte et consultez l'assistance à distance dans le menu du panneau de droite, ou cliquez avec le bouton droit sur la session ouverte pour la sélectionner dans le menu déroulant: