Nouveautés de UserLock 10

Nouveautés de UserLock 10.2

- MFA pour les connexions VPN

- MFA hors ligne pour les utilisateurs non connectés au réseau

- Adresses IP considérées comme extérieures

- Assistance à distance

- Télécharger UserLock

UserLock 10.2

MFA pour les connexions VPN

L'authentification multifacteur (MFA) est désormais disponible pour les sessions VPN utilisant Microsoft RRAS (routage et accès distant) authentifié par un serveur NPS (Network Policy Server).

(La version 10.2 ou supérieure de l'agent UserLock NPS est requise)

UserLock prend en charge l'utilisation de l'authentification MSCHAP-v2 et PAP.

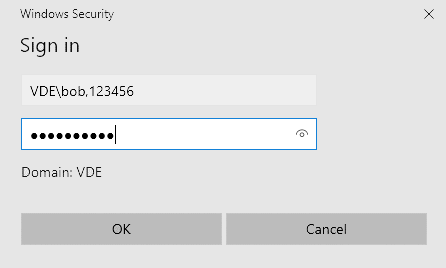

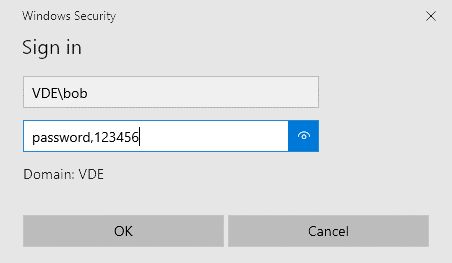

Lors de l'établissement d'une connexion VPN, les utilisateurs sont tenus d'ajouter une virgule («,») à la fin du champ de nom d'utilisateur ou du mot de passe, suivie du code MFA.

Nous recommandons d'entrer le code MFA dans le nom d'utilisateur car c’est compatible avec MSCHAP-v2 (configuré par défaut) et l'authentification PAP.

La saisie du code MFA dans le mot de passe n'est compatible qu'avec l'authentification PAP.

Plus d'informations sur ce cas d'utilisation.

Remarque: Si la MFA pour VPN est choisie, les sessions interactives seront également activées pour la MFA. La version actuelle n'autorise pas la MFA uniquement pour les sessions VPN.

MFA hors ligne pour les utilisateurs non connectés au réseau

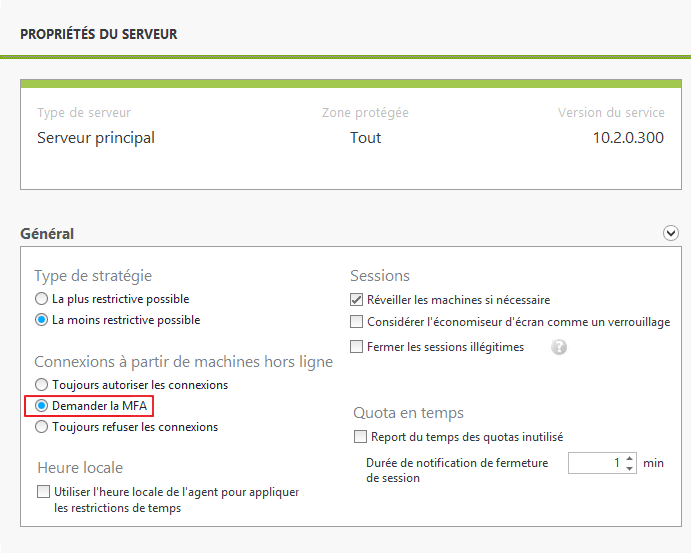

Les connexions à partir de machines hors ligne peuvent désormais inclure l'authentification multifacteur (MFA). Cela offre une protection supplémentaire à l'accès aux ordinateurs de bureau et portables, lorsque la machine est déconnectée du réseau d'entreprise.

En plus de demander la MFA, les administrateurs peuvent encore choisir de toujours autoriser ou refuser les connexions hors ligne.

Adresses IP considérées comme extérieures

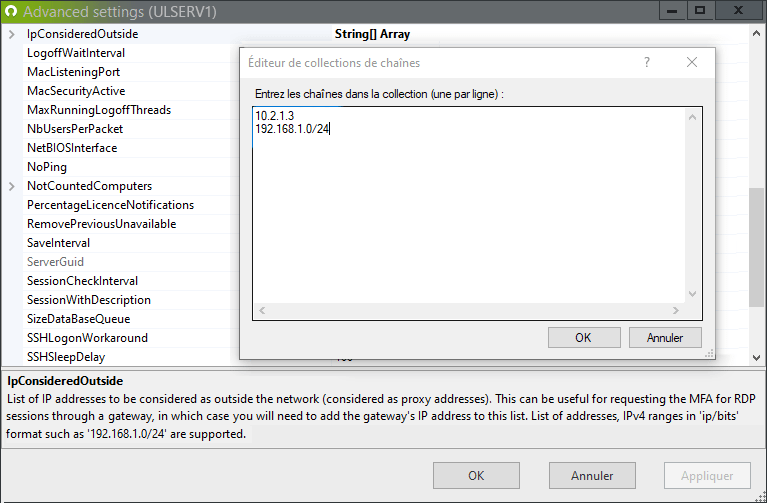

Les connexions RDP (Remote Desktop) qui passent par une adresse de passerelle (RD Gateway, Citrix…) sont par défaut considérées comme provenant de «l'intérieur du réseau». Cependant, pour de nombreux administrateurs, il s'agit d'utilisateurs distants se connectant depuis l'extérieur du réseau d'entreprise.

Pour répertorier les adresses IP qui doivent être considérées comme extérieures au réseau, un paramètre avancé a été créé avec la sortie de UserLock 10.2.

Cela permet de garantir que la MFA est ensuite activé sur toutes les connexions RDP externes - y compris celles via une passerelle.

Assistance à distance

La commande d'ordinateur "Assistance à distance" a été ajoutée dans le panneau 'Accès rapide' des vues 'Sessions utilisateur' et 'Distribution de l'agent'.

Pour pouvoir l'utiliser, la fonctionnalité "Assistance à distance" doit être activée sur l'ordinateur sur lequel la console est installée (par défaut, cette fonctionnalité est activée sur les postes de travail et désactivée sur les serveurs) et "Offrir une assistance à distance" doit être configuré dans la stratégie de domaine et autorisé dans les pare-feux.

Pour information, ce lien explique très bien les prérequis pour l'assistance à distance.

Nouveautés de UserLock 10.1

- Authentification Multifacteur (MFA)

- Gestion du déverrouillage et de la reconnexion

- Restriction de géolocalisation

- Refuser les connexions interactives si UserLock est inaccessible

- Télécharger UserLock

UserLock 10.1

Authentification Multifacteur (MFA)

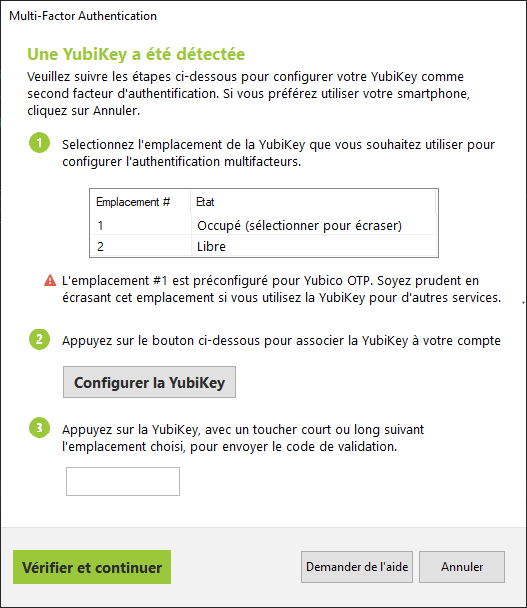

Utiliser les YubiKey avec UserLock

La MFA UserLock prend désormais en charge les YubiKey. Cela fournit une alternative aux applications d'authentification ou tokens (Token2) qui s’appuient sur des TOTP, car les YubiKey utilisent l'algorithme de mot de passe unique basé sur HMAC (HOTP).

Voilà comment cela fonctionne:

Plus d’infos sur les YubiKey: https://www.yubico.com/

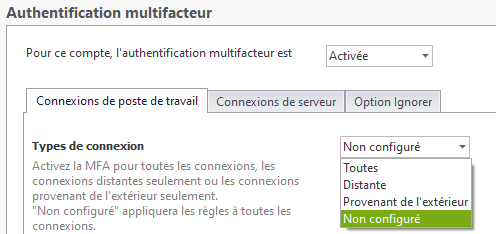

Appliquer la MFA uniquement pour les connexions à distance (RDP) provenant de l'extérieur du réseau

Avec la nouvelle version de UserLock, vous pouvez choisir d'activer la MFA uniquement pour les connexions RDP qui proviennent de l'extérieur du réseau local. L'option pour l’appliquer à chaque connexion RDP est toujours possible.

Gestion du déverrouillage et de la reconnexion

Il est désormais possible d'appliquer des restrictions UserLock - y compris la MFA - lors du déverrouillage ou de la reconnexion à une session.

Un paramètre avancé spécifique (appuyez sur F7 dans la console de bureau UserLock) a été ajouté pour désactiver cette nouvelle gestion: ApplyRestrictionsOnUnlock. Cependant, nous vous recommandons fortement de la garder activée car cela renforce la sécurité de votre environnement.

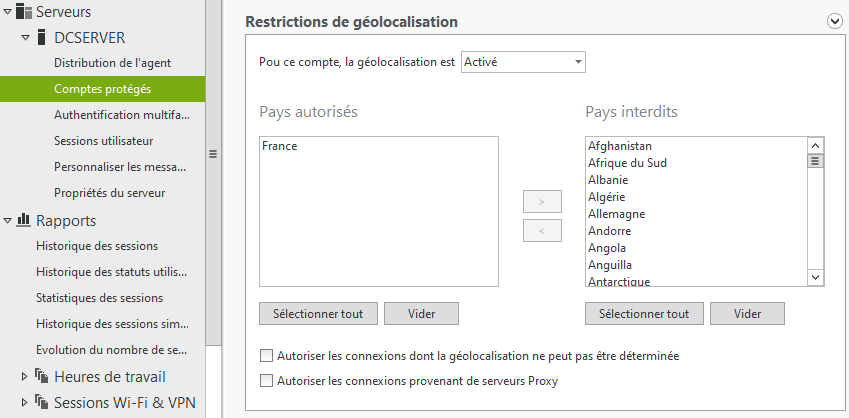

Restriction de géolocalisation

Une nouvelle restriction contextuelle est désormais disponible dans UserLock. La restriction de géolocalisation permet à un administrateur de restreindre les connexions à distance en fonction de l'emplacement. La restriction interdira / autorisera les ouvertures de session à partir d'une liste de pays sélectionnables.

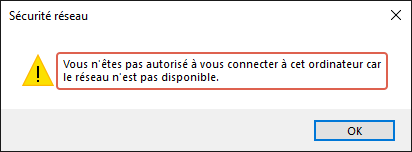

Refuser les connexions interactives si UserLock est inaccessible

UserLock ajoute désormais la possibilité de refuser une connexion si les serveurs principal et de sauvegarde ne sont pas disponibles. Cela empêche les utilisateurs de débrancher tout câble réseau et de contourner la protection offerte par UserLock.

Si UserLock est inaccessible, vous pouvez choisir de refuser les connexions interactives (événements de connexion, de déverrouillage et de reconnexion) sur les ordinateurs sur lesquels l'agent Station est installé.

Ce paramètre s'applique uniquement aux sessions interactives.

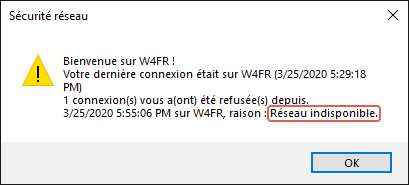

Une fois que UserLock est à nouveau accessible, les événements de session correspondants sont envoyés au service UserLock. Les utilisateurs verront une notification de cet événement lors de la prochaine connexion réussie, si le message de bienvenue est activé:

Les administrateurs UserLock verront ces événements dans les rapports, comme des ouvertures de session refusées par UserLock pour la raison "UserLock inaccessible".

Un paramètre avancé spécifique (appuyez sur F7 dans la console de bureau UserLock) a été ajouté pour activer / désactiver cette nouvelle gestion : DenyInteractiveConnectionsIfUserLockInaccessible.

UserLock 10.0

Authentification multi-facteurs

UserLock vous permet d'implémenter MFA dans votre environnement. Il s’agit d’une nouvelle restriction qui oblige l’utilisateur à s’authentifier avec un facteur supplémentaire.

UserLock prend en charge MFA via des applications d'authentification utilisant des mots de passe à utilisation unique basés sur le temps (TOTP). Les TOTP sont largement acceptés et ne sont pas facilement contournés, comme l'authentification par SMS. Les exemples incluent Google Authenticator et LastPass Authenticator.

Avec UserLock 10, les administrateurs peuvent activer MFA pour les connexions Windows et les connexions RDP aux connexions de stations de travail et / ou de serveur.

Comment fonctionne la MFA

Lorsque l'utilisateur enregistre un périphérique prenant en charge TOTP, une clé partagée unique est créée. Le périphérique et le serveur peuvent tous deux générer un mot de passe à utilisation unique basé sur le temps en traitant cette clé à l'heure actuelle. Par convention, chaque TOTP dure 30 secondes. Un utilisateur se connectera à l'aide de son mot de passe habituel, puis entrera le mot de passe à usage unique actuel à partir de son appareil.

Remarque: L'heure doit être correcte et automatiquement synchronisée sur le serveur UserLock. Le fuseau horaire ne l'affecte pas.

Déploiement

Dans UserLock, vous définissez une nouvelle restriction MFA par utilisateur, groupe ou unité d'organisation.

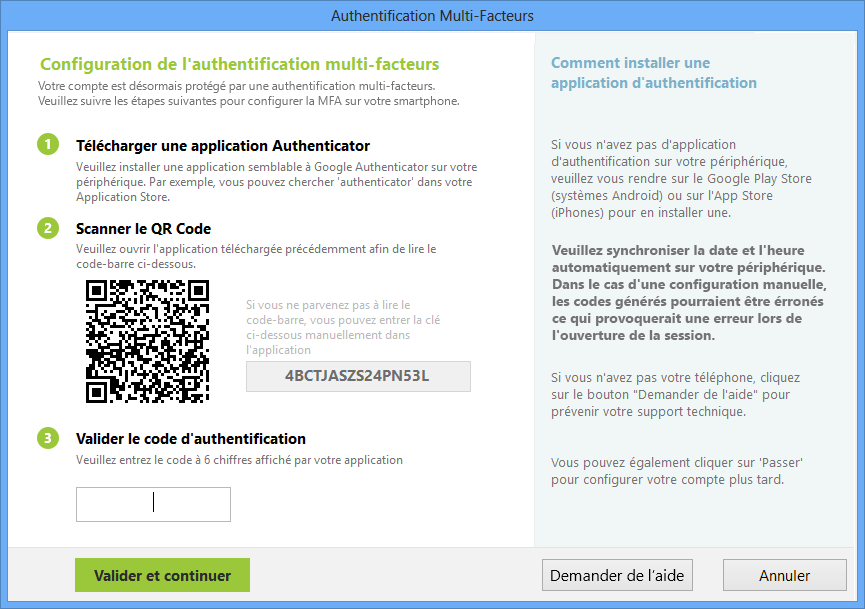

Une fois la restriction activée, l'utilisateur sera invité à configurer cette application. L'inscription est intuitive et facile à faire pour les utilisateurs. Ils suivent une série d'étapes simples pour configurer MFA avec leur smartphone.

- Ils installent l'application d'authentification sur leur téléphone.

- Ils scannent le code QR affiché lors de la connexion.

- Ils entrent un code qui confirme l'activation.

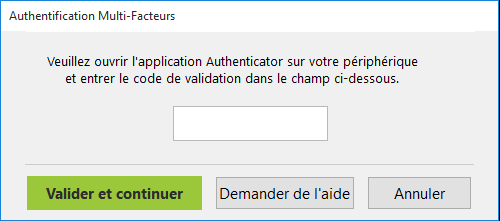

Ensuite, les utilisateurs se connecteront à l’aide de leurs identifiants Active Directory normaux, puis à l’aide d’un code affiché sur l’application.

Une demande d’aide peut également être ajoutée pour informer immédiatement l’administrateur par courrier électronique / popup.

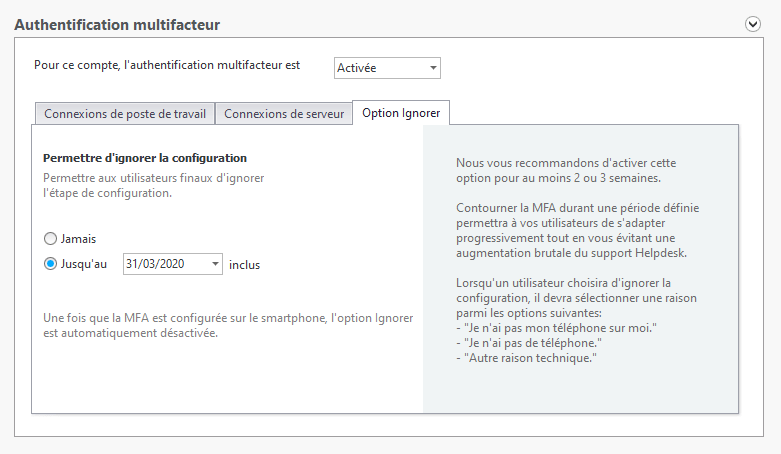

Les administrateurs peuvent également gérer le temps nécessaire aux utilisateurs pour s’inscrire à MFA avec une option permettant d’éviter la configuration. Les utilisateurs peuvent ignorer la configuration, mais devront spécifier pourquoi.

Personnalisation de MFA dans votre environnement

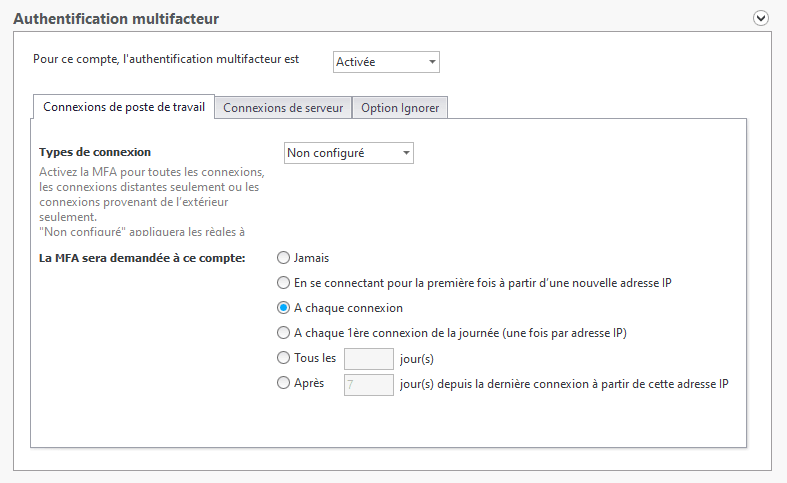

Avec UserLock, les administrateurs peuvent définir dans quelles circonstances la MFA est demandé.

- Connexions locales et / ou sessions RDP

- Connexions poste de travail et / ou serveur

- La fréquence

Les messages de l'utilisateur final sont également personnalisables

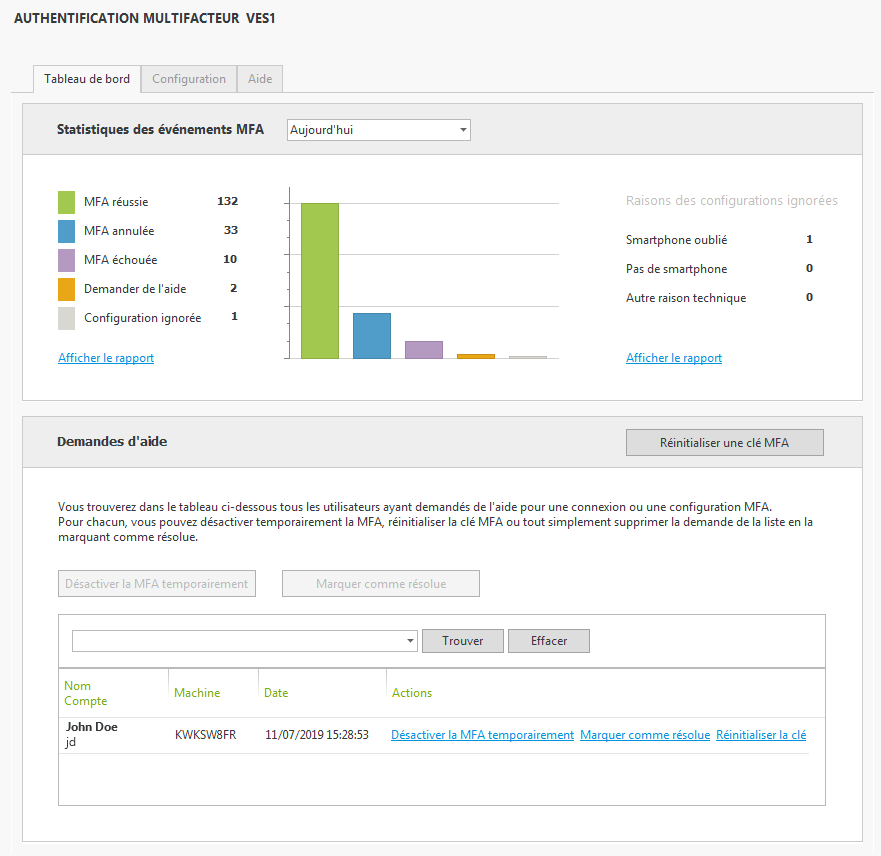

Rapports et réactions à MFA à partir du tableau de bord UserLock

- Des rapports ad-hoc sont disponibles pour gérer l'utilisation de MFA dans votre environnement.

- Gérer les alertes en temps réel des demandes d’aide des utilisateurs.

- Réinitialisez une clé MFA ou désactivez temporairement MFA pour un utilisateur.