Nouveautés de UserLock 11

Nouveautés de UserLock 11.2

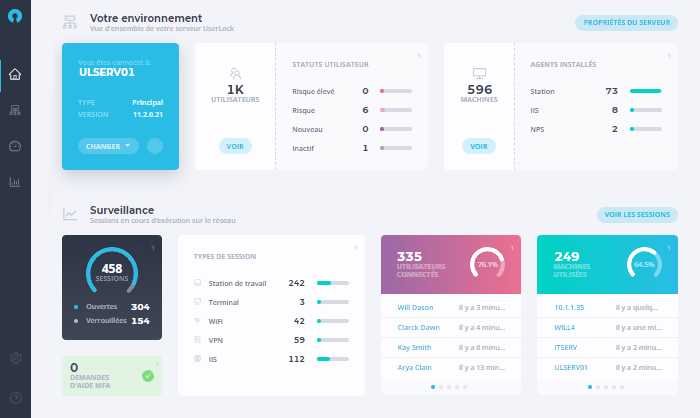

Nouvelle application web de UserLock

Grâce à la nouvelle application web de UserLock, les équipes technique et support pourront accéder à UserLock de n’importe où pour surveiller et contrôler rapidement et facilement l’activité des sessions réseau.

Les administrateurs peuvent utiliser l’application de n’importe quel ordinateur, simplement avec un navigateur, sans avoir à installer la console de bureau UserLock.

La nouvelle application web de UserLock n’est que la première étape de la refonte de UserLock. Notre objectif est d'intégrer toutes les fonctionnalités dans une seule application, accessible à partir d'un ordinateur de bureau ou d'un navigateur Internet, ce qui vous permettra de gérer la MFA et l'accès des utilisateurs de manière transparente, où que vous soyez.

Pour l'instant, cette application web UserLock vous permet déjà de :

- Gérer les machines et les serveurs ainsi que les agents qui y sont installés

- Afficher les utilisateurs Active Directory et gérer leurs configurations MFA

- Contrôler et réagir à toutes les sessions actives et aux utilisateurs connectés

- Recevoir et répondre immédiatement aux demandes d'aide MFA

- Obtenir des rapports détaillés, avec des capacités de filtrage améliorées, sur les événements de connexion, les événements MFA et les connexions refusées

- Vérifier en temps réel les actions de l'administrateur UserLock sur les machines et les sessions

Si vous utilisez l'ancienne console web de UserLock, vous remarquerez que l'interface a été considérablement modifiée. Plusieurs éléments ont été renommés, supprimés ou déplacés, et de nombreuses fonctionnalités ont été ajoutées pour améliorer l'expérience utilisateur. Il n'est actuellement pas possible d'afficher ou de modifier vos comptes protégés, ni de programmer ou d'exporter des rapports. Ces fonctions seront bientôt disponibles, ainsi que d'autres améliorations qui vous permettront de sécuriser encore plus facilement l'accès au réseau.

Nous espérons que vous apprécierez ces changements. N’hésitez pas à nous faire vos retours directement depuis l’application, prendre ou envoyer des captures d’écran, mais également à nous dire quelles sont les futures fonctionnalités que vous souhaitez.

Pour utiliser l’application web parallèlement à votre utilisation complète du logiciel de bureau, téléchargez UserLock 11.2.

Nouveautés de UserLock 11.1

- Nouveaux fournisseurs SSO

- SSO Renouvellement de certificat

- SSO Récupération après sinistre

- Diagnostique test MFA IIS

- Récupération de l’adresse IP de la machine cliente connectée au travers du RD Gateway

- Configurer une application SaaS non supportée

- Télécharger UserLock

Nouveaux fournisseurs SSO

En utilisant les informations d’identification AD existantes de l’utilisateur, la combinaison de la SSO et la MFA de UserLock offre une protection inégalée contre les accès indésirables pour Office 365 et de nombreuses autres applications SaaS.

De nouveaux fournisseurs d’application SaaS sont désormais disponibles pour le service UserLock SSO.

SSO Renouvellement de certificat

UserLock SSO utilise le protocole SAML pour procéder aux connections des applications SaaS. Ce protocole utilise un certificat, partagé par les fournisseurs SaaS. Celui-ci assure l’authenticité des requêtes. Il est l’élément essentiel en terme de sécurité. Il doit être limité dans le temps et renouvelé très régulièrement.

Maintenant UserLock vous permet de définir la durée du certificat lors de la configuration. Par la suite un nouveau certificat sera créé automatiquement. Le nouveau certificat sera actif sur un simple clic de l’administrateur.

Plus d'informations ici.

SSO Récupération après sinistre

La récupération après sinistre est une fonction essentielle pour UserLock SSO.

En effet le service SSO ne doit pas être interrompu, cela apporterait un immense désagrément tant pour le service d’assistance que pour les administrateurs IT.

Dorénavant un ou plusieurs serveurs de sauvegarde SSO peuvent être configurés afin de limiter au maximum une éventuelle interruption.

Une fois configurée une intervention très rapide permet de basculer sur le serveur désiré.

Plus d'informations ici.

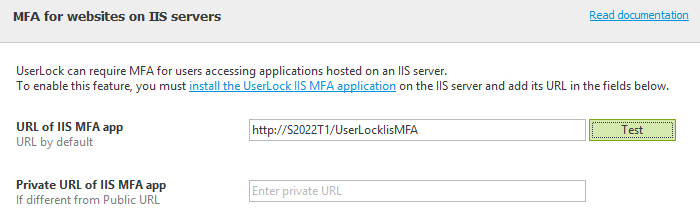

Diagnostique test MFA IIS

Un nouveau bouton est maintenant disponible afin de pouvoir tester l’URL de IIS MFA .

Récupération de l’adresse IP de la machine cliente connectée au travers du RD Gateway

Pour que cette fonctionnalité fonctionne, installez l'agent NPS sur le serveur NPS authentifiant la passerelle RD.

Configurer une application SaaS non supportée

UserLock SSO permet de configurer des applications SaaS non supportées utilisant le protocol Saml grâce à un fichier de configuration dédié.

Plus d'informations ici.

Nouveautés de UserLock 11.0

- UserLock SSO et MFA pour Microsoft 365 et les applications Cloud

- Gestion des accès pour Microsoft 365 et les applications Cloud

- MFA pour les applications Microsoft IIS

- Codes de récupération MFA

- Appliquer la MFA pour les connexions à partir de n'importe quelle machine sans connexion réseau

- MFA | Méthodes alternatives pour l'authentification multifacteur

- MFA | HOTP pour les machines sans connexion réseau

- MFA | Utilisation de Token2 ALU, NFC et Bio pour l'authentification multifacteur

- MFA | Utilisation de VPN avec RADIUS Challenge pour l'authentification multifacteur

- UserLock Anywhere | Nouvelle application Web pour mieux protéger les connexions à distance

- UserLock Anywhere | Fermer et verrouiller à distance les sessions des utilisateurs via Internet

UserLock SSO et MFA pour Microsoft 365 et les applications Cloud

L’authentification unique UserLock (SSO) fournit un accès sécurisé à Microsoft 365 et aux applications cloud, en utilisant les informations d'identification Active Directory local. Il permet à un utilisateur de se connecter une seule fois avec son identité AD existante pour accéder à la fois au réseau sur site et à plusieurs services cloud.

En combinaison avec l'authentification multifacteur (MFA) de UserLock, les organisations peuvent désormais conserver Windows Server AD comme solution de gestion des identités, tout en l'étendant pour fonctionner avec le cloud.

Prenant en charge le protocole Security Assertion Markup Language 2.0 (SAML) pour permettre l'authentification fédérée de Microsoft 365 et d'autres applications cloud, les administrateurs peuvent facilement configurer chaque application cloud directement à partir de la console UserLock.

En combinant SSO et MFA, UserLock 11 offre un accès transparent et des connexions sécurisées aux connexions Windows, à l'accès RDP, aux sessions VPN, aux sessions IIS et aux applications cloud pour tous les utilisateurs.

Gestion des accès pour Microsoft 365 et les applications Cloud

Les restrictions basées sur le contexte de connexion et la gestion de session en temps réel aident en outre à vérifier l'identité d'un utilisateur AD et protègent toutes les tentatives d'accès aux ressources cloud.

- Contrôlez l'accès aux applications cloud avec des restrictions de géolocalisation et de poste de travail.

- Suivez et obtenez des rapports sur qui s'est connecté à quelle application cloud, à partir de quelle adresse IP et quand.

- Recevez des alertes sur les événements de connexion qui peuvent justifier une enquête plus approfondie, comme une connexion refusée.

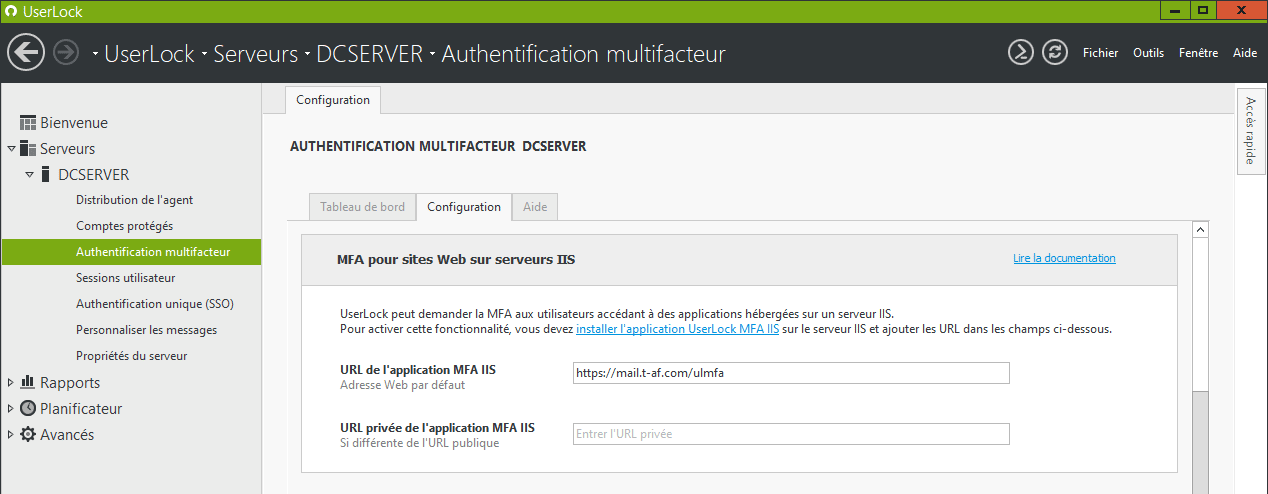

MFA pour les applications Microsoft IIS

L'authentification multifacteur (MFA) peut désormais être configurée pour protéger l'accès des utilisateurs aux services Internet (IIS) pour Windows Server.

Le moteur UserLock «Agent Distribution» détecte automatiquement les serveurs sur lesquels les «Internet Information Services» sont installés et exécutés. Utilisant la «technologie du module Http» et conçu pour fonctionner sur IIS7 et versions ultérieures, la MFA peut être utilisé pour protéger une seule application Web telle qu'Outlook Web Access ou un site intranet entier.

Codes de récupération MFA

Les codes de récupération (de sauvegarde) MFA uniques servent de mots de passe à usage unique qui permettent à un utilisateur de valider la MFA et de retrouver l'accès.

Les administrateurs peuvent choisir un certain nombre de codes de récupération à usage unique qui s'affichent immédiatement après qu'un utilisateur a activé MFA.

Notez qu'ils ne peuvent être utilisés que lorsque l'utilisateur est connecté au réseau.

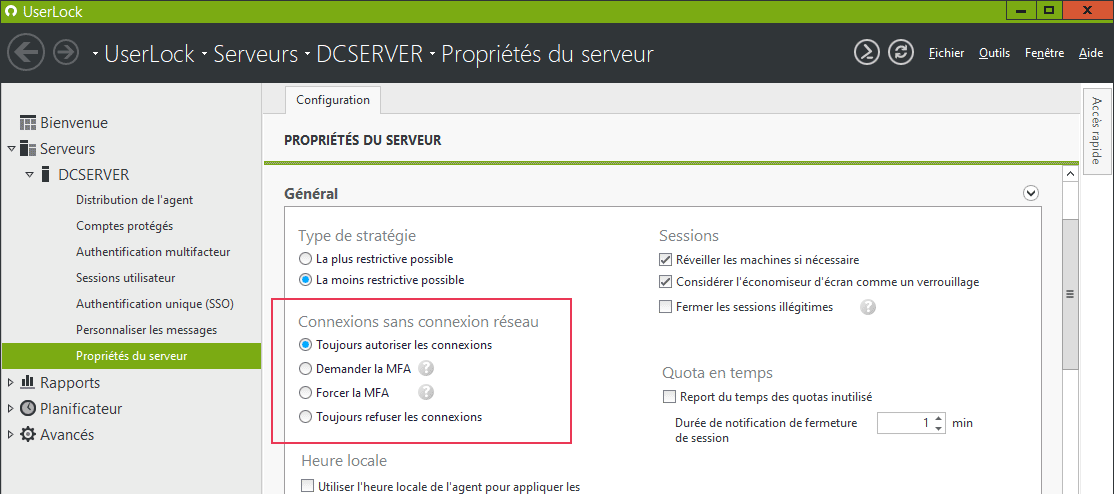

Appliquer la MFA pour les connexions à partir de n'importe quelle machine sans connexion réseau

UserLock propose une nouvelle option pour «appliquer la MFA» sur les machines sans connexion réseau, c'est-à-dire sans contact avec le serveur UserLock.

«Demander la MFA»

Cette nouvelle option refusera les connexions pour les utilisateurs qui ne se sont pas encore inscrits à la MFA et authentifiés lorsqu'ils sont connectés au réseau.

L'option existante «Forcer la MFA» continue d'autoriser la connexion pour les utilisateurs qui ne se sont pas encore inscrits à la MFA et authentifiés lorsqu'ils étaient connectés au réseau.

Remarque: l'inscription MFA n'est pas possible en dehors du réseau

MFA | Méthodes alternatives pour l'authentification multifacteur

Avec UserLock 11, les utilisateurs peuvent désormais configurer une autre forme d'authentification pour éviter qu'ils ne soient verrouillés hors du compte si la méthode principale est perdue ou oubliée.

Les administrateurs peuvent choisir de forcer - ou de désactiver - une deuxième méthode. Par exemple, une application d'authentification pour smartphone telle que Google Authenticator peut être configurée avec un jeton matériel YubiKey.

MFA | HOTP pour les machines sans connexion réseau

Les utilisateurs peuvent désormais s'authentifier avec des jetons HOTP (mot de passe à usage unique basé sur HMAC) tels que YubiKey sans connexion réseau. Auparavant, seuls les jetons TOTP (mot de passe à usage unique basé sur le temps) étaient possibles sans connexion réseau.

Remarque: l'utilisateur doit s'être préalablement connecté à la machine, tout en étant connecté au réseau.

MFA | Utilisation de Token2 ALU, NFC et Bio pour l'authentification multifacteur

UserLock prend désormais en charge l'utilisation de Token2 (seconde génération: ALU, NFC et Bio) en tant que deuxième facteur d'authentification. Ces clés de sécurité Token2 T2F2 sont des jetons physiques utilisant HOTP (mot de passe à usage unique basé sur HMAC).

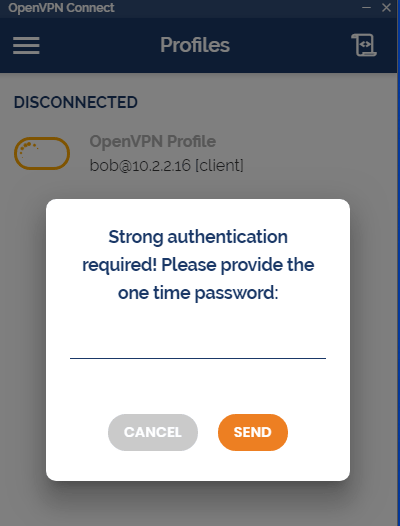

MFA | Utilisation de VPN avec RADIUS Challenge pour l'authentification multifacteur

L'authentification multifacteur de UserLock pour les sessions VPN prend désormais en charge le défi RADIUS (Remote Authentication Dial-In User Service).

Le défi RADIUS peut demander le mot de passe à usage unique dans une deuxième étape distincte, une fois que l'utilisateur a correctement saisi ses informations de connexion. Les solutions VPN qui prennent en charge le «RADIUS Challenge» comprennent Open VPN, Palo Alto, Fortinet, Pulse Secure Connect SSL…

UserLock continue également de prendre en charge l'authentification MSCHAP-v2 et PAP. Ici, les utilisateurs doivent ajouter une virgule à la fin du champ du nom d'utilisateur ou du mot de passe.

UserLock Anywhere | Nouvelle application Web pour mieux protéger les connexions à distance

Une nouvelle application Web sur site pour la communication agent / service de UserLock permet à UserLock de protéger au mieux les machines distantes.

Avec l'augmentation du nombre d'utilisateurs travaillant à distance, la connexion VPN entre les utilisateurs et le réseau est cruciale. Cette nouvelle fonctionnalité permet à l’agent de bureau UserLock de communiquer avec le serveur via Internet via une application IIS. Cela permettra aux restrictions UserLock de continuer à être appliquées en cas d'échec de la connexion à distance via les canaux VPN.

UserLock Anywhere | Fermer et verrouiller à distance les sessions des utilisateurs via Internet

Lorsqu'elle est activée, cette fonction permet de respecter les restrictions contextuelles telles que les heures de connexion ou les quotas de temps, même si l'ordinateur n'est pas connecté au réseau de l'entreprise.